1、Favicon:网站图标

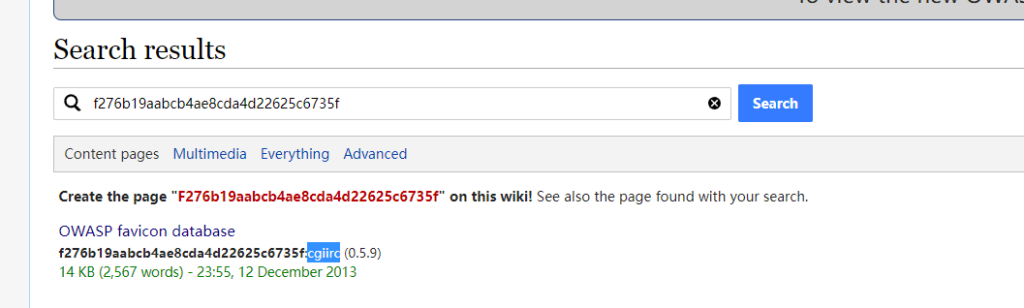

如果网站开发人员不将其替换为自定义图标,这可以让我们了解正在使用的框架。OWASP 托管一个常见框架图标数据库,您可以使用它来检查目标 favicon https://wiki.owasp.org/index.php/OWASP_favicon_database。一旦我们了解了框架堆栈,我们就可以使用外部资源来发现更多有关它的信息

参考下面的命令下载图标的md5,然后去上述网站找图标,尝试找出使用的图标。

curl https://static-labs.tryhackme.cloud/sites/favicon/images/favicon.ico | md5sum

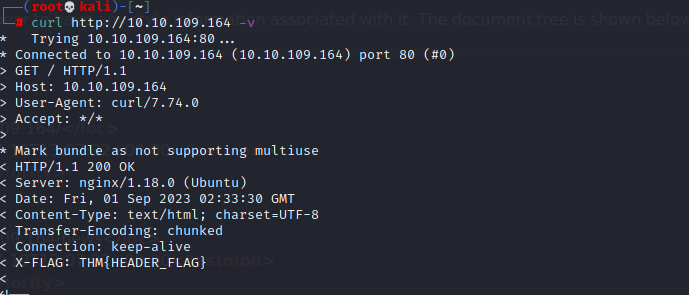

2、HTTP头:

当我们向 Web 服务器发出请求时,服务器会返回各种 HTTP 标头。这些标头有时可能包含有用的信息,例如网络服务器软件以及可能使用的编程/脚本语言。在下面的示例中,我们可以看到网络服务器是 NGINX 版本 1.18.0,运行 PHP 版本 7.4.3。利用这些信息,我们可以找到正在使用的软件的易受攻击版本。尝试对 Web 服务器运行以下curl 命令,其中-v开关启用详细模式,这将输出标头:

curl http://10.10.109.164 -v

3、谷歌黑客语法:

https: //en.wikipedia.org/wiki/Google_hacking

site:

如 site:baidu.com将搜索限制在baidu.com这个域名。

inurl:

如 inurl:Login 将搜索限制在URL路径中包含login的网页

intext:

如 intext:admin 将搜索限制在正文包含admin的网页

intitle:

如 intitle: admin 将搜索限制在title包含admin的网页

filetype:

如 filetype:pdf 将搜索限制在类型为pdf的网页

duckduckgo:该搜索引擎和谷歌语法一样,不带有记录,也许无痕

4、回溯机

Wayback Machine ( https://archive.org/web/ ) 是一个网站的历史档案,其历史可以追溯到 90 年代末。您可以搜索域名,它会向您显示该服务抓取网页并保存内容的所有时间。此服务可以帮助发现当前网站上可能仍处于活动状态的旧页面。

5、存储桶:hw期间ct搞xhs的时候提到过

S3 Buckets 是 Amazon AWS 提供的一项存储服务,允许人们将文件甚至静态网站内容保存在可通过 HTTP 和 HTTPS 访问的云中。文件的所有者可以设置访问权限,使文件成为公开、私有甚至可写。有时,这些访问权限设置不正确,并无意中允许访问不应向公众开放的文件。S3 存储桶的格式为 http(s):// {name}

6、自动化工具

Using ffuf:

ffuf

user@machine$ ffuf -w /usr/share/wordlists/SecLists/Discovery/Web-Content/common.txt -u http://10.10.109.164/FUZZUsing dirb:

dirb

user@machine$ dirb http://10.10.109.164/ /usr/share/wordlists/SecLists/Discovery/Web-Content/common.txtUsing Gobuster:

gobuster

user@machine$ gobuster dir --url http://10.10.109.164/ -w /usr/share/wordlists/SecLists/Discovery/Web-Content/common.txt