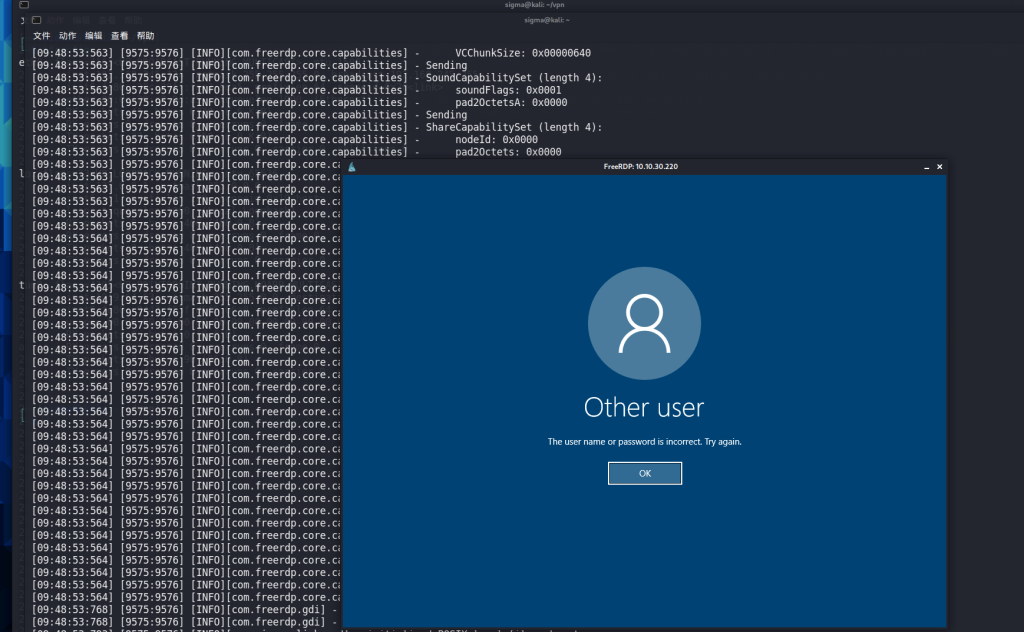

RDP连接靶机

xfreerdp /v:10.10.30.220 /u:Administrator /p:THM

运行ad的服务器是域控制器DC

加入拿下DC,使用AD的时候可以操作OU,有些动作比如delete,需要在DC的“view”打开高级选项,然后右键要删除的属性,去掉意外删除的钩子,就可以删除了。

AD可以委派delegate权限。

比如,我将一个ou的管理密码的权限delegate给了phillip,那么phillip就可以通过powershell修改那个ou里面人员的密码,如下:

Set-ADAccountPassword sophie -Reset -NewPassword (Read-Host -AsSecureString -Prompt ‘New Password’) -Verbose

一般在AD应该把设备分成以下三类

1. 工作站

工作站是 Active Directory 域中最常见的设备之一。域中的每个用户都可能登录到工作站。这是他们用来完成工作或正常浏览活动的设备。这些设备不应该让特权用户登录。

2. 服务器

服务器是 Active Directory 域中第二常见的设备。服务器一般用来为用户或其他服务器提供服务。

3. 域控制器

域控制器是 Active Directory 域中第三种最常见的设备。域控制器允许您管理 Active Directory 域。这些设备通常被认为是网络中最敏感的设备,因为它们包含环境中所有用户帐户的哈希密码。

Windows 通过组策略对象 Group Policy Objects( GPO )管理此类策略。GPO 只是可应用于 OU 的设置的集合。GPO 可以包含针对用户或计算机的策略,允许您在特定计算机和身份上设置基线。

要配置 GPO,您可以使用组策略管理Group Policy Management工具(可从开始菜单访问)

要想对不同的ou分配策略,在DC上,的GPO的ou下创建策略,再把这些策略连接到需要的ou上。

thm的连接,在搜索栏输入下面代码,能打开高级网络设置,设置ip地址

nm-connection-editor

下面的网站能用来检验某个电子邮件地址或密码是否曾在公开披露的数据泄露中暴露:

https://haveibeenpwned.com/