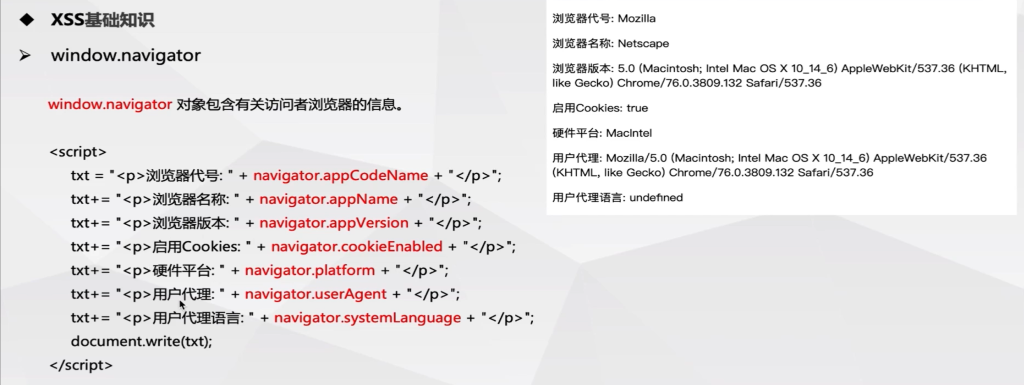

上图插入的xss,当受害用户点击会搜集相关信息,便于攻击者进行钓鱼攻击。

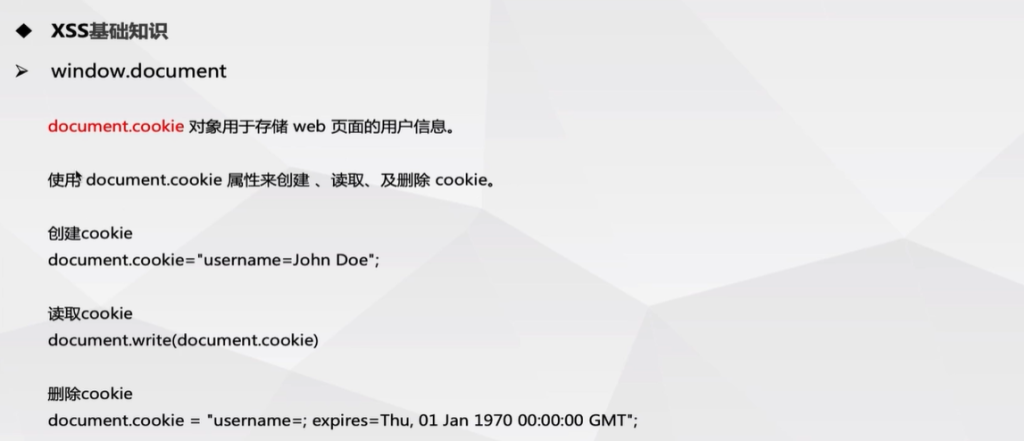

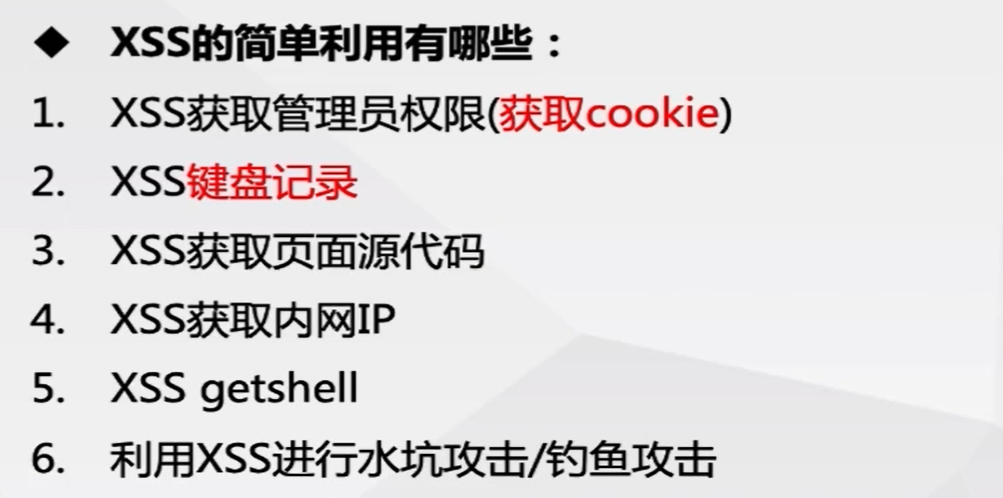

xss最主要的运用方式是操作cookie:

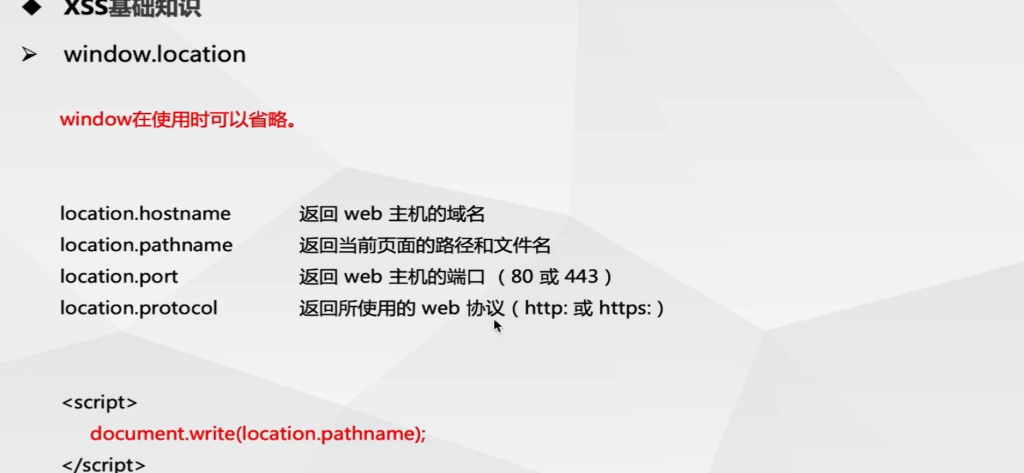

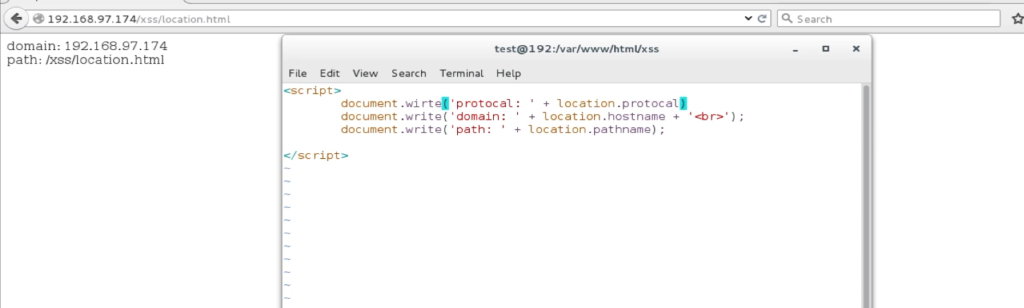

上图是javascript中windows.document的常用方法:

document.cookie=”username=John Doe”; //创建cookie

document.write(document.cookie) //读取cookie

document.cookie = “username=;expires= xxxxxxxxx”; //删除cookie

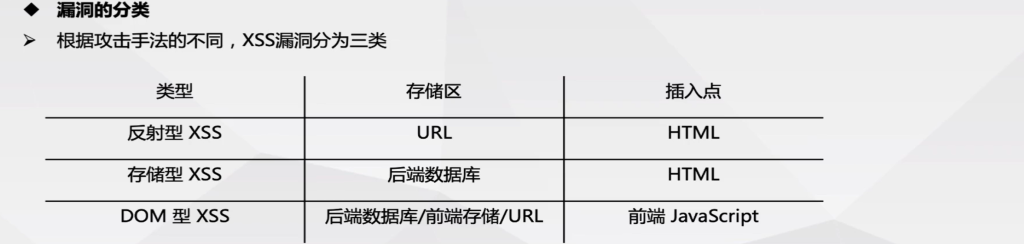

xss分类:

反射 payload插入html代码

存储 payload插入html代码

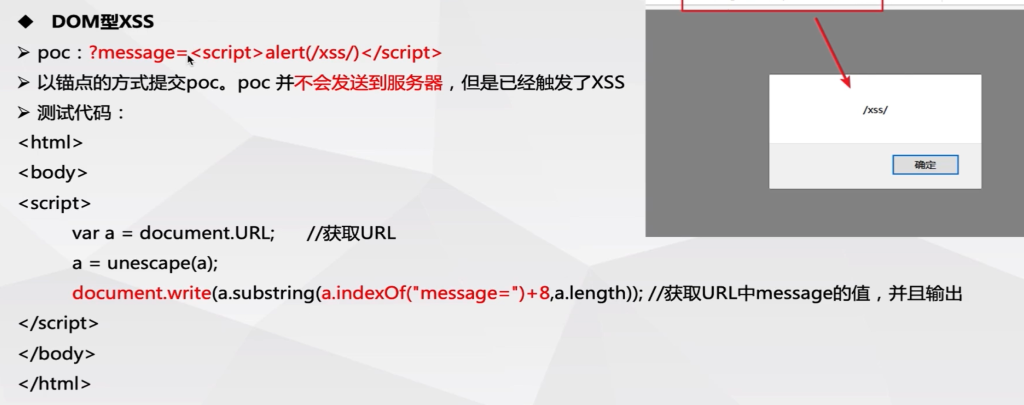

dom payload插入javascript代码 //dom-xss 也属于反射型xss

dom:

如果xss输入时有长度限制,尝试修改前端html代码,取消长度限制。

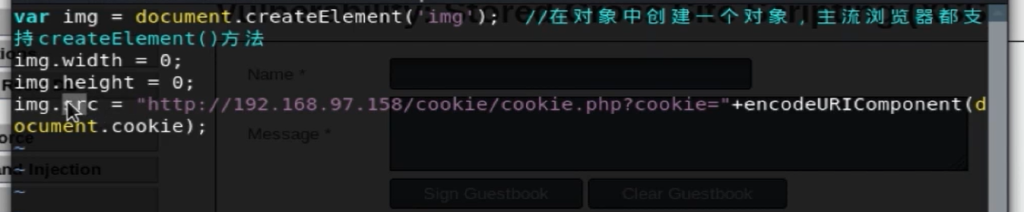

如上图,通过img的src来使得目标服务器向攻击机请求恶意文件。原理是某些标签有提交get请求的功能。

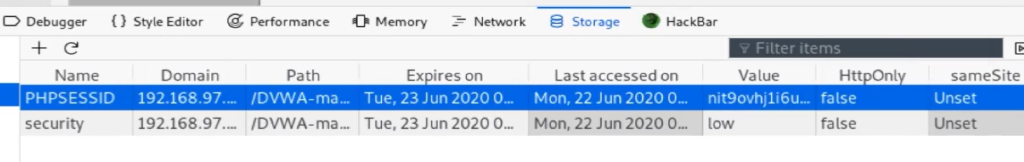

获取到cookie后可以直接利用,如下图:

在F12的storage功能下,点击+新建n个记录,分别对name、value进行修改成cookie中的值,刷新后便以当前cookie所属的身份进入系统。但是如果网页或者服务器开启 httponly =true 则获取不了cookie

AJAX异步:用于记录键盘输入

<?php

$img_path = $_GET[‘path’];

echo ‘<img src=”‘.$img_path'”> ‘;

?>

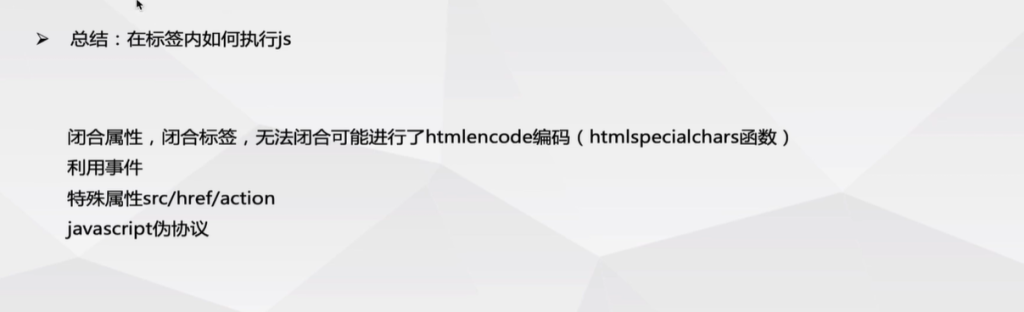

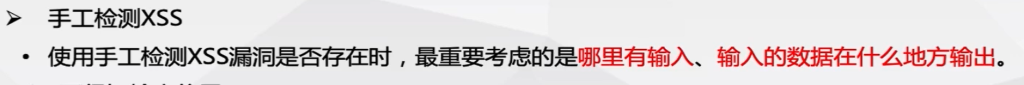

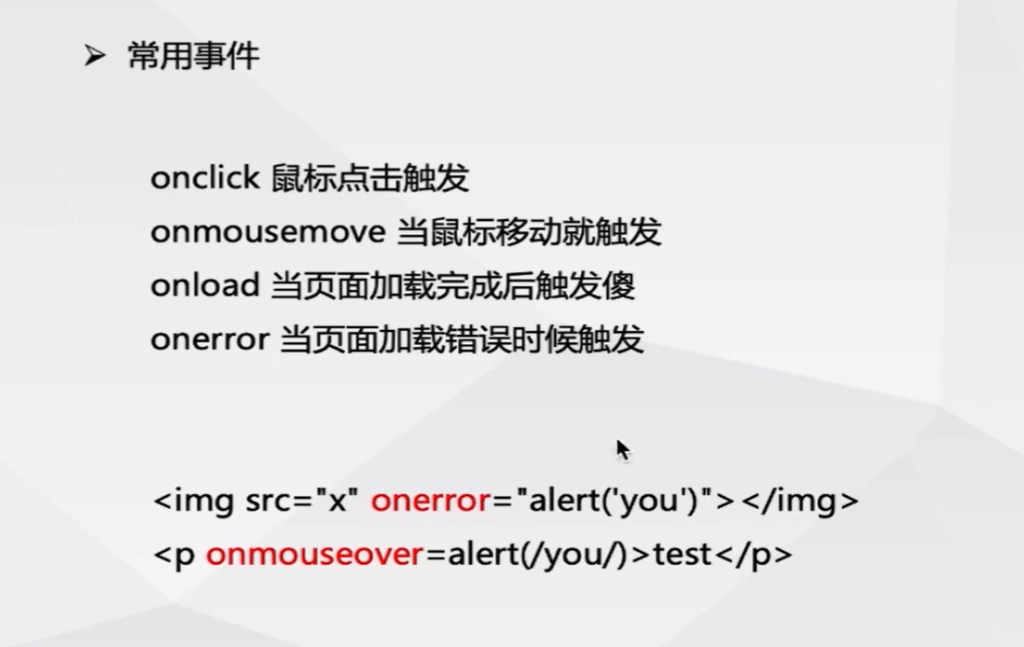

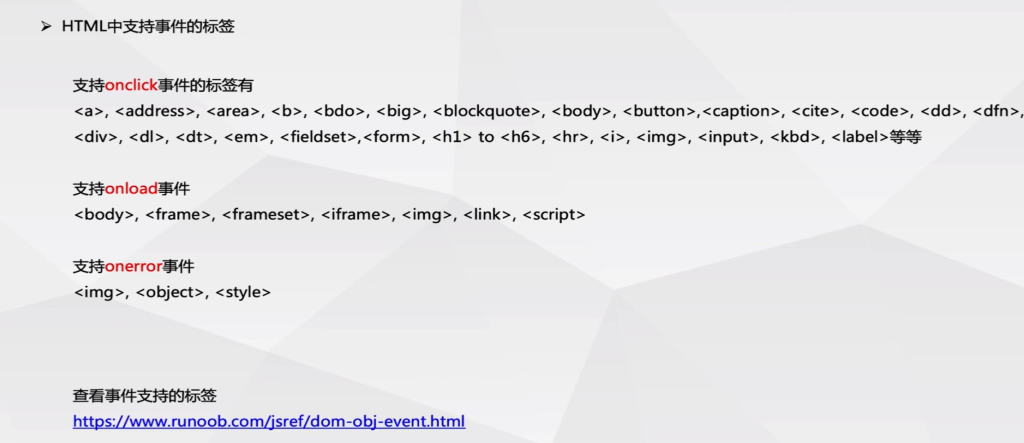

找xss的输出点,看看是否在某些标签内部,根据标签使用特定的事件触发xss