运维:

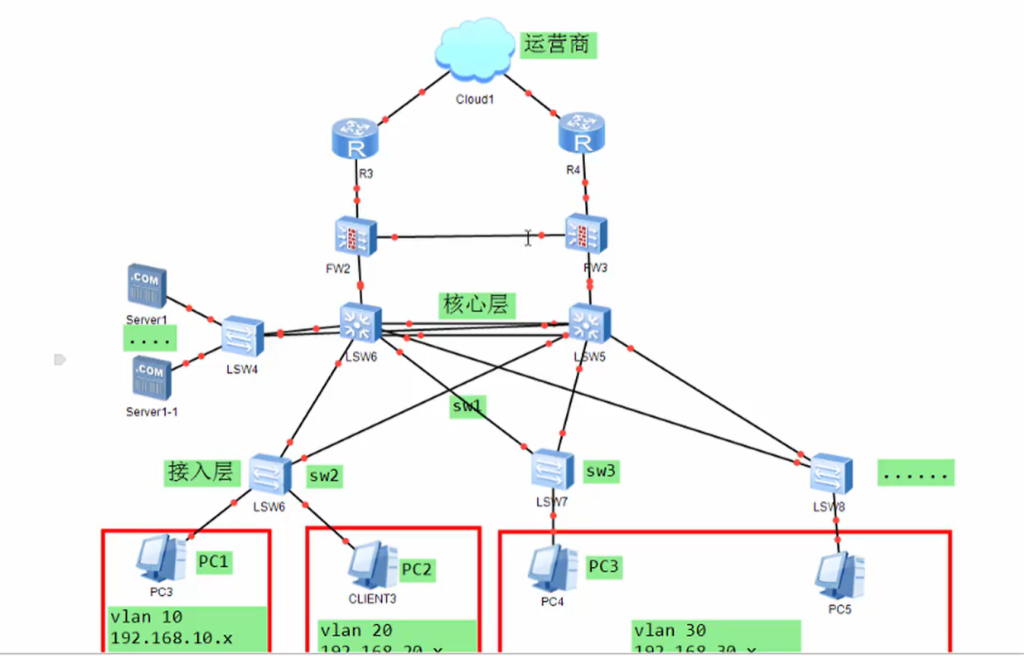

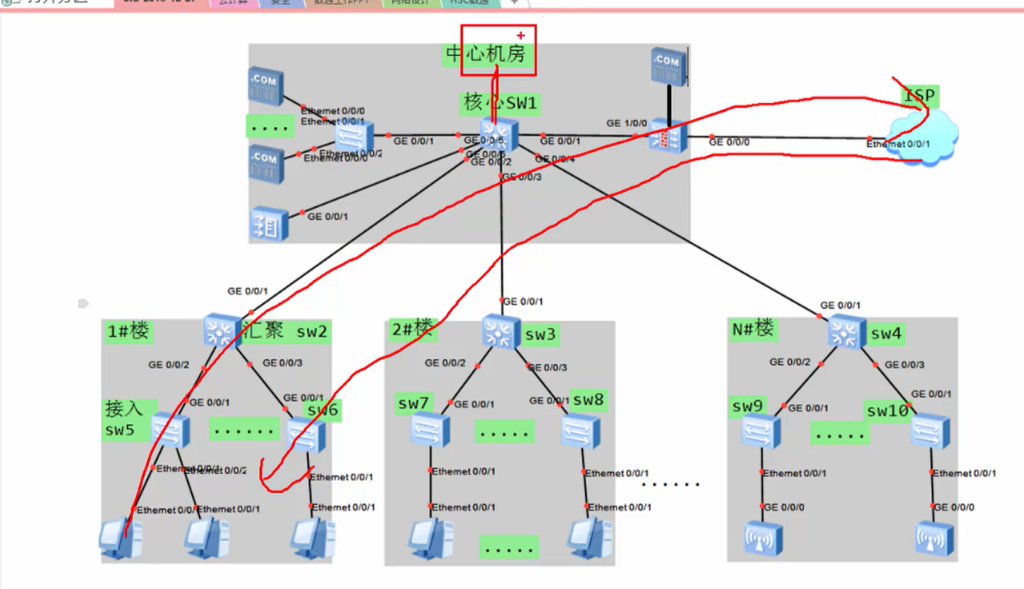

运维时将所有的网络设备使用同一个网段进行管理,比如192.168.254.x,这些ip是交换机的唯一IP地址,也就是桥ip。并且使用特殊的vlan号进行管理。

当某网络中。192.168.x.250-254作为X网段的网关,此时是主备,是两台交换机上的两个接口的物理地址,如果使用VRRP+MSTP则可能还有一个虚拟的网关地址如192.168.x.1

新的防火墙:替代了出口路由器 华为USG统一安全网关 也就是下一代防火墙

目前路由器交换机本质是转发,下一代防火墙的本质是控制。

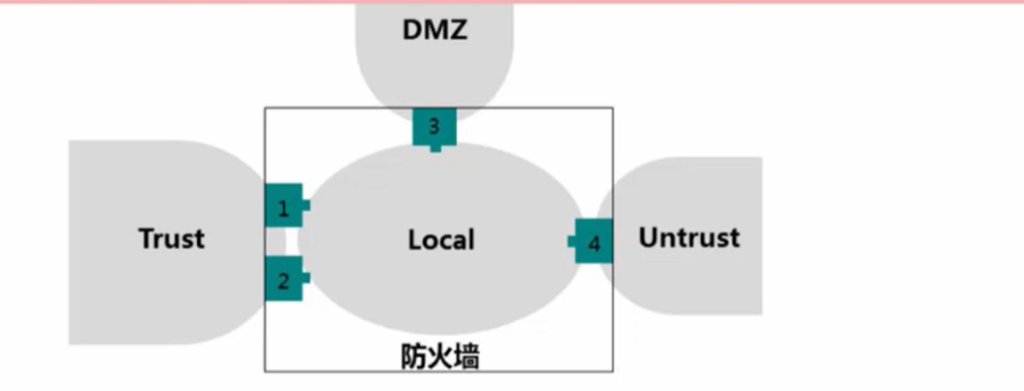

防火墙的区域:防火墙需要划分安全区域,比如将某几个口划分到受信任域,其他为不受信或者DMZ,每一个接口只能被划分到一个安全域中。

其中,防火墙还有一个local区域,防火墙本身对外发送的报文视为从local区域发出,需要由防火墙接收而不是转发的报文,也在loical区域接收。

防火墙的模式:

透明桥:

路由:

透明桥:旧网络要加入防火墙,但是不便更改。此时使用透明桥模式,相当于一个交换机(非三层)

路由模式:相当于出口路由器(也就是将防火墙替换掉出口路由器)

混合模式:某些接口透明桥。某些接口路由。

注意到upnp会自动映射端口,出于安全考虑应该关闭upnp。upnp不是必要的。

VPN:IPsec、SSL MPLS-vpn、L2TP、PPTP、GRE vpn

专线:DDN、PTN、SDH

高级vlan:

hybrid:交换机的接口类型

使用场景:pc、服务器、交换机、路由器、语音终端、AP

必须使用hybrid的场景:一台交换机的接口属于不同vlan,且该接口需要传输多个非标签报文。比如 语音终端、AP

查看交换机接口类型:

[sw1]dis port vlan actice

当把hybrid当成access(不打标签)

int g 0/0/0

port hybrid pvid vlan 10 //将该接口划分成vlan10中

port hybrid untagged vlan 10 //不打标签

undo port hybrid vlan 1 //因为vlan1 是默认的pvid,也就是默认所属vlan,若不想允许vlan1 则可以去除。

把hybrid当trunk:

int g 0/0/1

port hybrid tagged vlan 10 //打上vlan10的标签

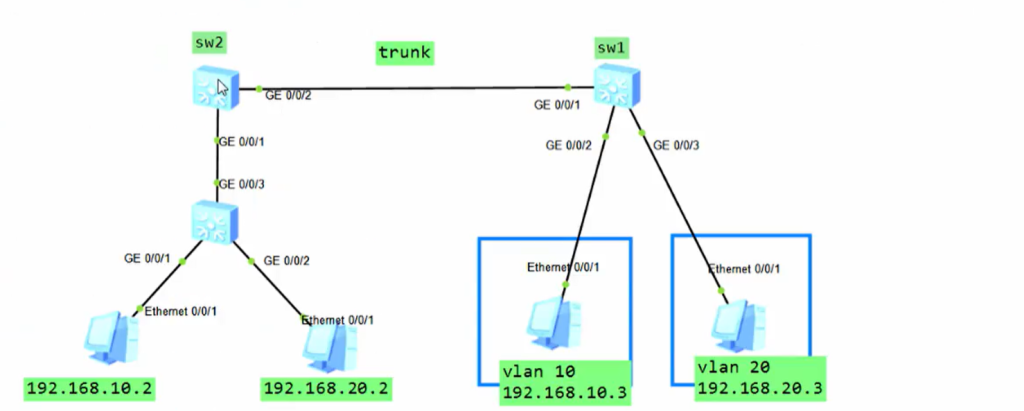

由于192.168.1.2和192.168.1.3属于不同vlan,他们不能互访,被隔离。

int g 0/0/1

port hybrid pvid vlan 30

port hybrid untagged vlan 10 20 30

int g 0/0/2

port hybrid pvid vlan 10

port hybrid untagged vlan 10 30

int g 0/0/1

port hybrid pvid vlan 20

port hybrid untagged vlan 20 30

基于MAC的vlan:

将所有接口的mac-vlan 都enable

[sw1-vlan10]mac-vlan mac-address xxxx-xxxx-xxxx

高级vlan

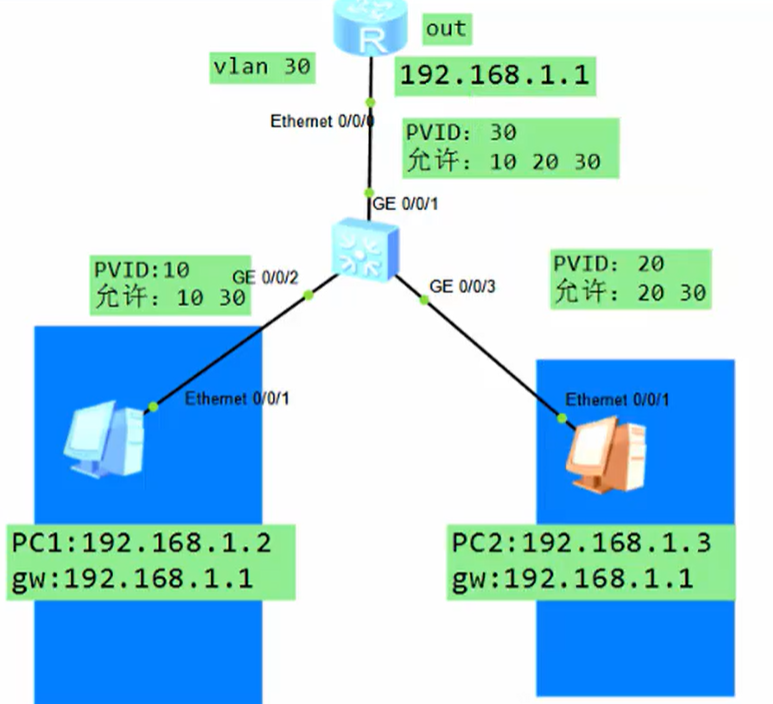

允许多个vlan用户在同一个网段。

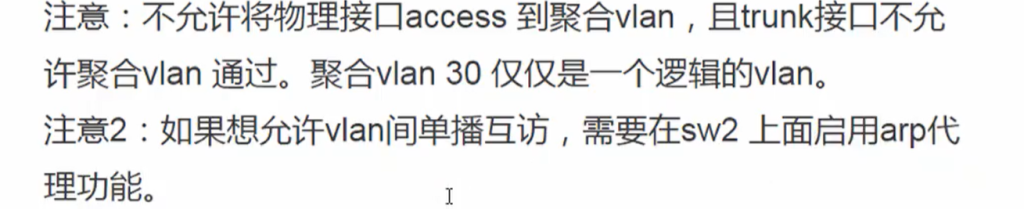

在SW2创建聚合vlan30 该vlan是逻辑vlan,trunk不允许通过。

1、创建并进入vlan30 : int vlan 30

2 、给地址:ip add 192.168.1.1 24 //该地址是vlan10 vlan20的ip的网关地址

3、valn 30 聚合vlan 也叫父vlan

aggregate-vlan

access-vlan 10 20 //10和20为子vlan

vlan mapping :vlan转换

实现二层无缝连接,类似nat映射(但在企业网中使用并不多)

如上图,最关键的配置在SW2进行。

int g 0/0/1

qinq vlan-translation enable //关键命令,启动qinq vlan转换功能

pott link-type trunk

port trunk allow-pass vlan 100 //100相当于公网地址,如上图sw2会将30 31 转换为100 ,回包也会从100 转换成 30 31

port vlan-mapping vlan 30 to 39 map-vlan 100 //这里配置30 到 39 进行转换

注意:vlan-mapping映射只有报文携带tagged标签的时候才可以转换。也就是trunk或者hybrid(tag)才生效,access不行。

Qinq:标签嵌套标签

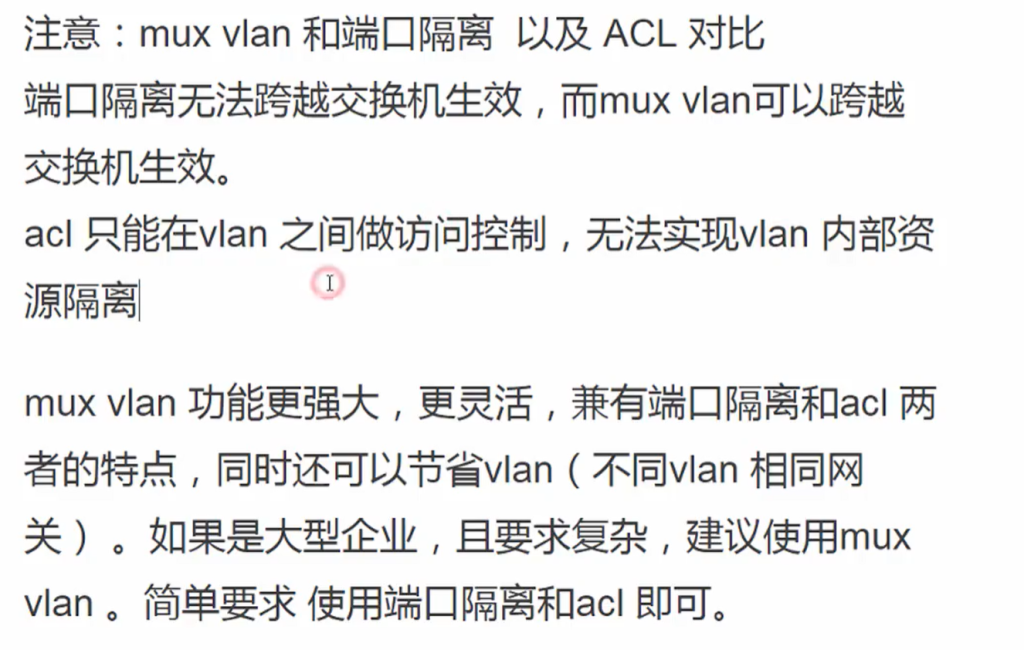

相同vlan端口隔离:二层隔离(ACL是在三层的隔离手法)二层交换机无法使用访问控制列表acl来进行隔离。

堡垒机:安全审计设备,和交换机差不多。

在sw上配置隔离组,在同一个隔离组中不能互访(接口)

[sw1] interface g 0/0/1

port-isolate enable group 1

interface g 0/0/4

port-isolate enable group 1 //此时,接口1 和 4 由于处于同一个隔离组中,它们之间不能互访。

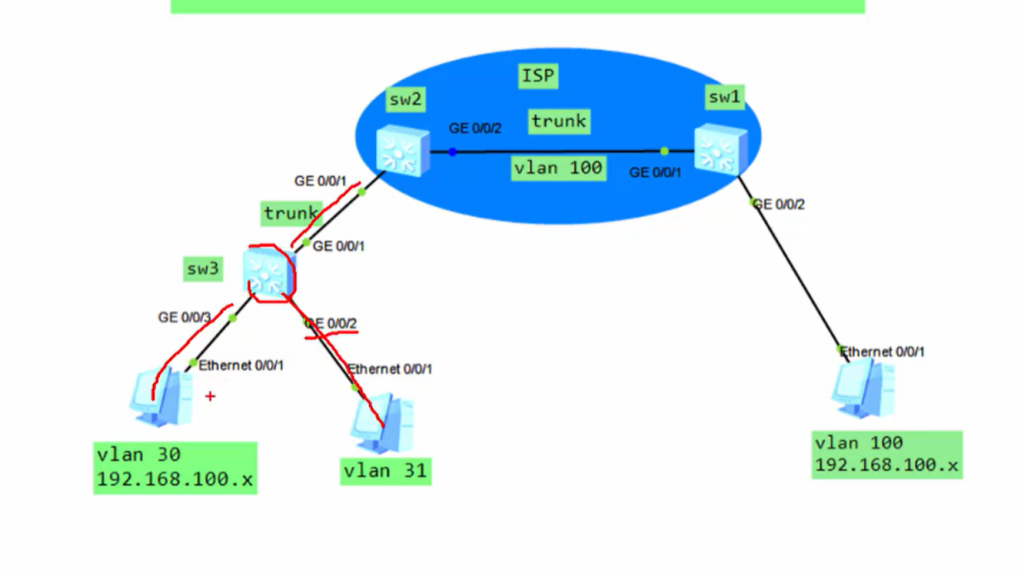

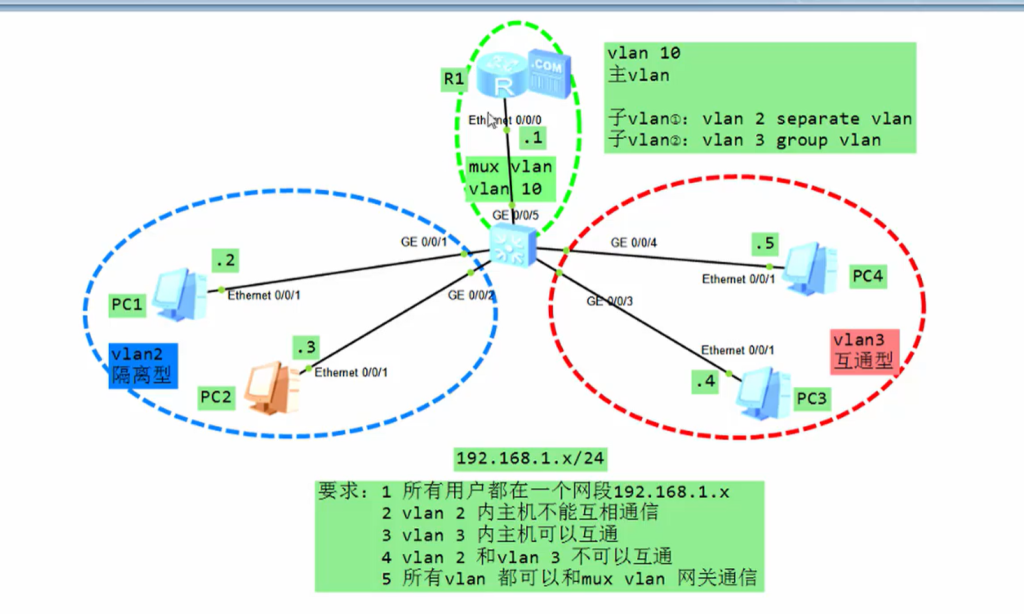

mux vlan:二层vlan隔离技术

满足:同一个二层广播域,某些能互通,某些要隔离

核心操作:在sw将vlan 10 设置成主vlan,2成隔离型,3为互通型

separate 隔离型

group 互通型

其他接口 仍然按照配置access口配置,最后再加上port mux-vlan enable

端口安全(二层功能,限制的是mac) :目的是防止私接交换机

在交换机某个接口下 port-securiyt enable 就会开启接口安全,此时默认情况下,交换机的MAC地址表只能学习一个地址。

另外可有手动配置mac绑定:port-security mac-address sticky xxxx-xxxx-xxxx-xxxx vlan x

port-security 的保护动作有down接口(高危操作,接口会down,只能undo shutdown

二层ACL:也可以根据MAC进行控制

镜像流量:

在交换机(核心或者汇聚或者接入交换机)配置一个观察口,接收镜像流量。

[sw]observe-port 1 interface g 0/0/3 //如上图,将3口设置成观察接口

int g 0/0/2

port-mirroring to observe-port 1 both //将2 口的报文进出的流量镜像一份发给观察组1 (也就是3口)

如上图:镜像流量有三种 进出、进、出

检查配置:dis port-mirroring

dis observe-port

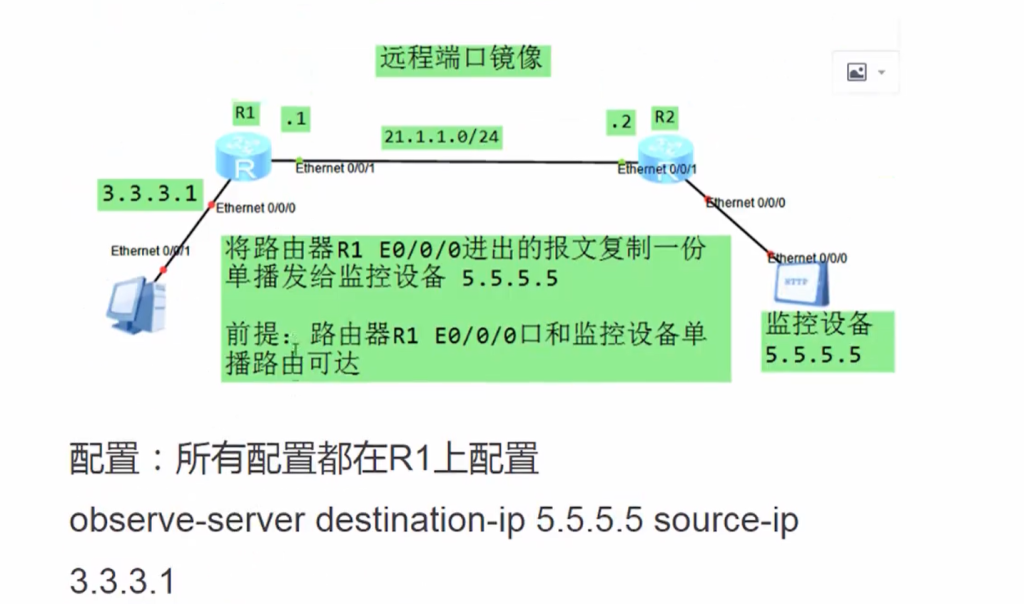

如上图:若是监控设备不在交换机或者路由器旁边,可以进行远程镜像。

在R1 observe-server destination-ip 5.5.5.5 source-ip 3.3.3.1

int g 0/0/0

mirror to observe-server both //将3.3.3.1的进出流量镜像后发送给5.5.5.5

‘

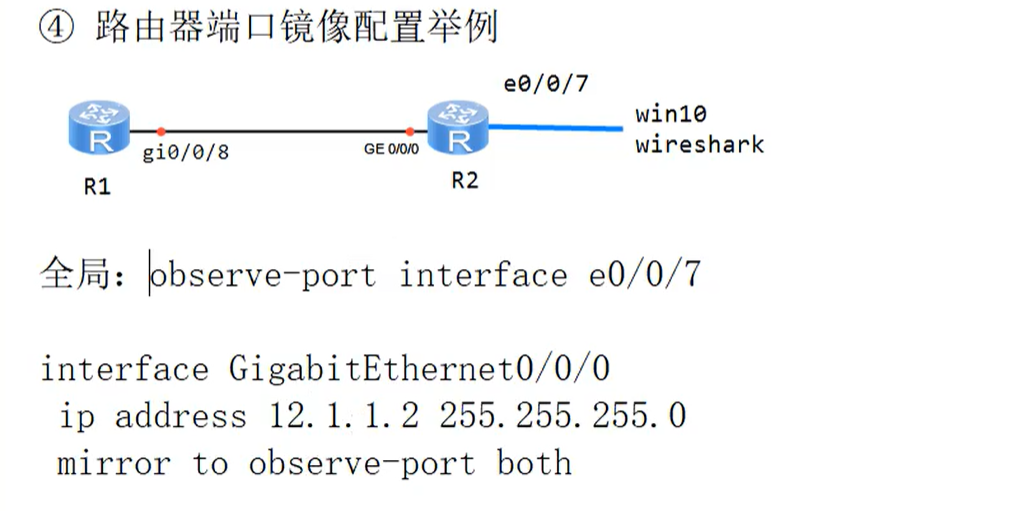

路由器的端口镜像:

注意:

1、一个接口只能是镜像或者观察,不能同时配置成两个

2、主接口做镜像,子接口也会被镜像

3、多个接口的镜像可以到一个观察口,对于交换机也可以将一个接口的流量镜像到多个观察口。

基于流的镜像:

命中acl的流量镜像到观察组

首先写一个acl xx

然后:int g 0/0/x

traffic-mirror inbound acl xx to observe-port 1 //将命中acl 3000 的数据流从观察口发出

MQC:

WLAN:

mac认证:手动配置mac允许如打印机、网络摄像头无法输入账号密码的设备接入无线网络。