whois

nslookup

dig

host

traceroute(unix) tracert(windows):

提供了连接到目标系统的路由器(跃点)。有些路由器不会响应 发送的数据包traceroute,因此看不到它们的 IP 地址;*用于表示这种情况。也就是*是存在路由器只不过不让人知道它ip是啥。

谷歌语法(好多篇都有)

“search phrase” 查找具有精确搜索短语的结果

OSINT filetype:pdf PDF 查找与特定术语相关的类型的文件

salary site:blog.tryhackme.com 将搜索结果限制在特定站点

pentest -site:example.com 从结果中排除特定网站

walkthrough intitle:TryHackMe 查找页面标题中包含特定术语的页面

challenge inurl:tryhackme 查找页面 URL 中包含特定术语的页面

例子:

某网站下的xls文件:

filetype:xls site:clinic.thmredteam.com

某网站包含的短语passwords:

“passwords” site:clinic.thmredteam.com

网站:

https://viewdns.info/ 能查询域名和ip

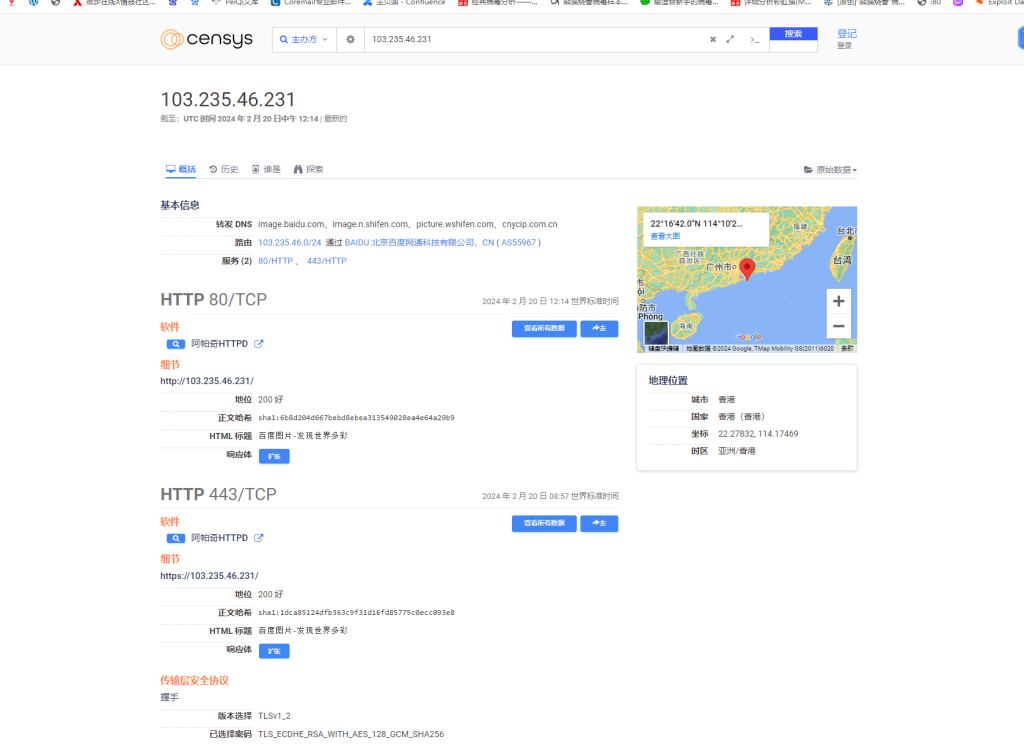

https://search.censys.io/ 大量有关ip和域的信息

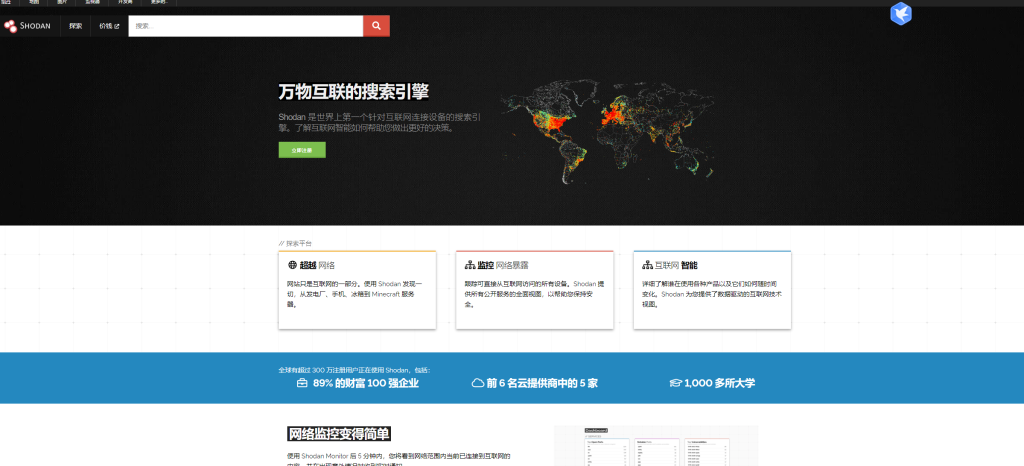

https://www.shodan.io/ 创建账号后,可以使用shodan的api在kali命令行执行不用打开网页

工具:

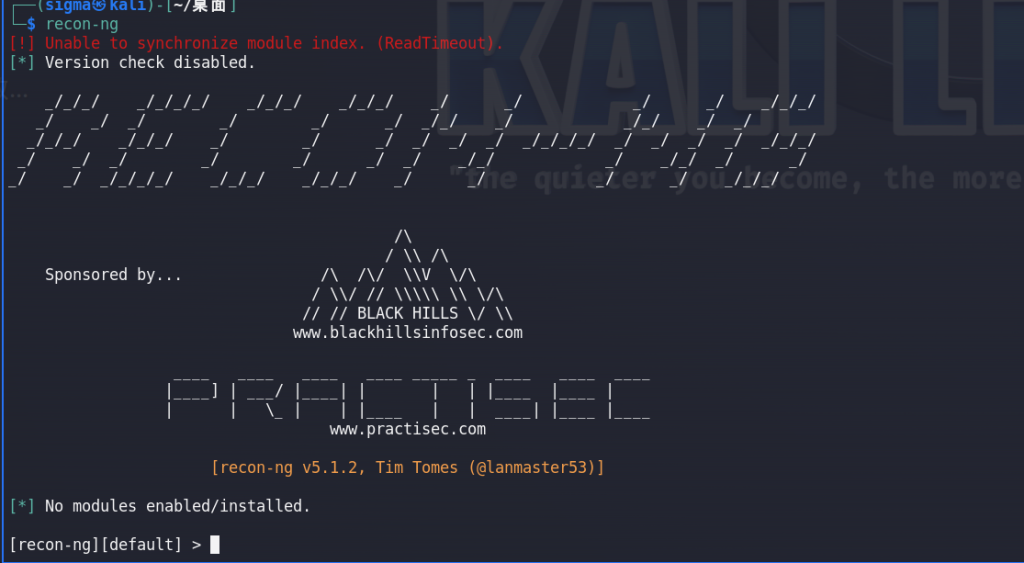

recon-ng:一个有助于自动化 OSINT 工作的框架。它使用来自不同作者的模块并提供多种功能。有些模块需要按键才能工作;Recon-ng 可用于查找有助于操作或 OSINT 任务的各种信息。所有收集的数据都会自动保存在与您的工作空间相关的数据库中。例如,您可能会发现主机地址以供稍后进行端口扫描或收集联系人电子邮件地址以进行网络钓鱼攻击。

workspaces create WORKSPACE_NAME //创建工作空间

recon-ng -w WORKSPACE_NAME //重新配置空间

用的时候,在攻击机命令行

recon-ng -w 工作空间名称

marketplace search 模块名(可以是模块名的部分)

marketplace info 模块名 查看模块信息

marketplace install 模块名 安装模块

modules search 搜索已安装的模块

modules load 模块名 加载模块 然后run,就跟metasploit一样,还需要配置options,输入options list(相当于show options)列出可以设置的加载项