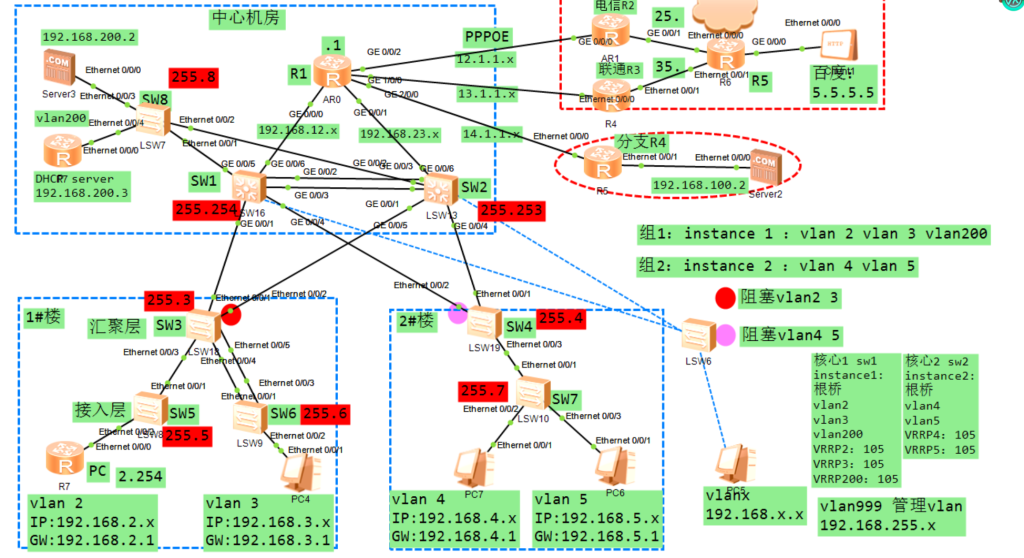

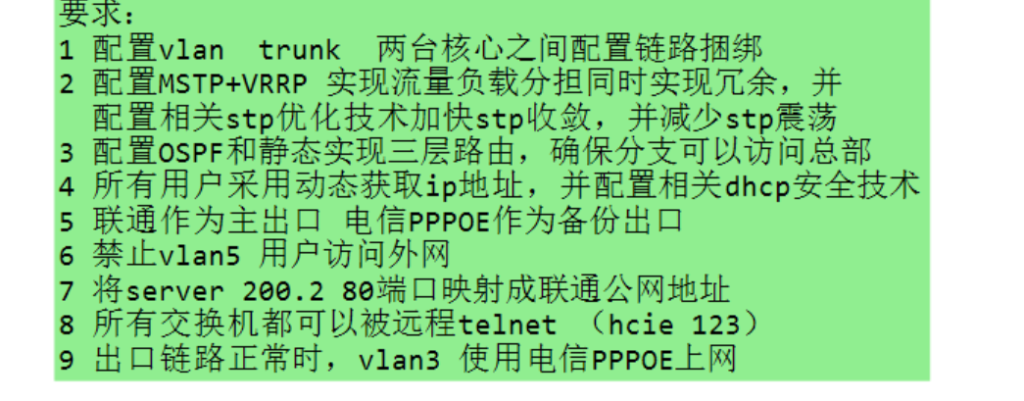

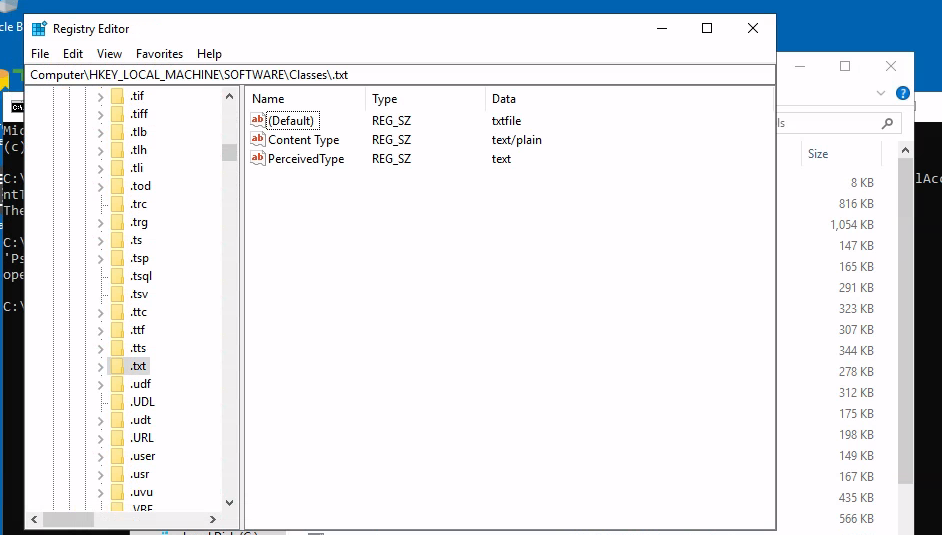

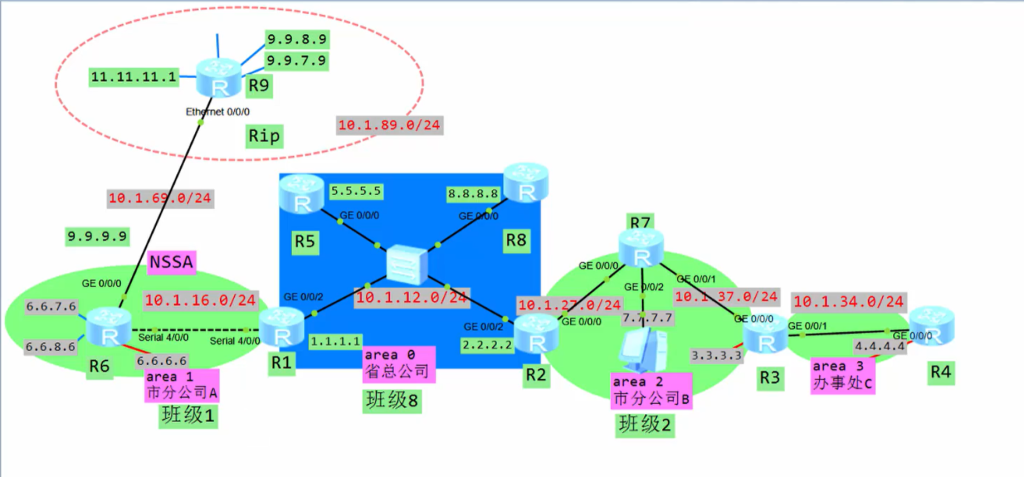

1:网络拓扑

登录核心交换机看vlan

登录每一台路由器或者三层交换机看接口,邻居路由

ABR至少有一个接口要连接到骨干区域

自治系统:运行同一个协议,比如整个运行ospf的区域。ASBR说明某个三层交换机或者路由器运行两个自治系统,相当于运行两个协议。

企业用什么管理资产:

堡垒机:

准入:

软件:

cmdb:

管理网络设备(登录):secure CRT:该软件类似xshell方便ssh登录交换机。

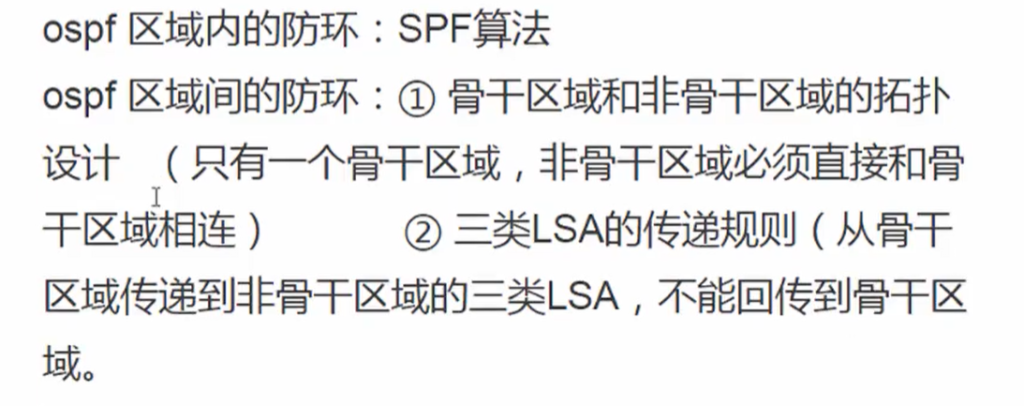

ospf 开销计算:既看经过链路多少,也看带宽。

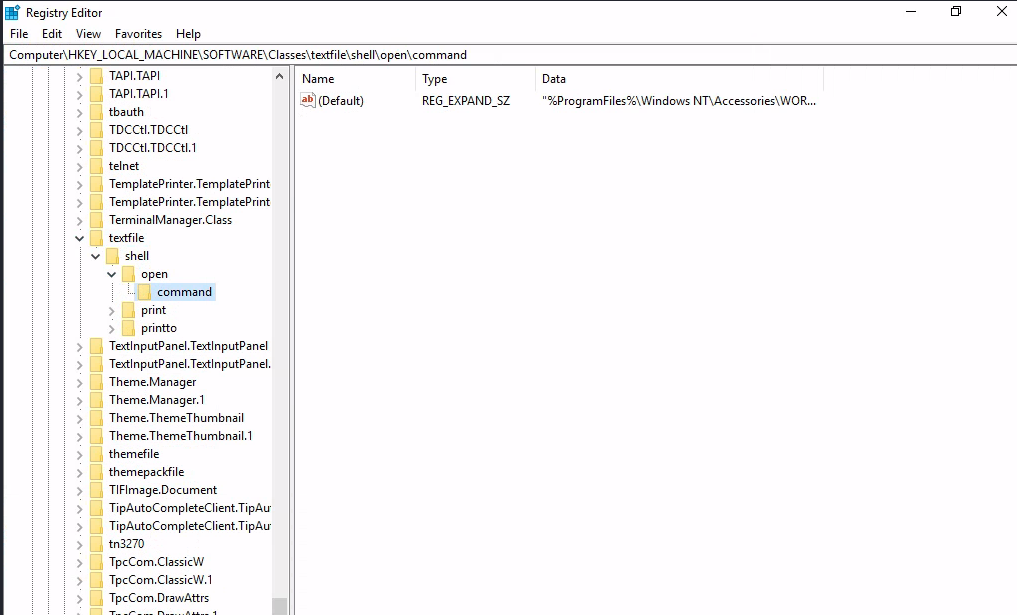

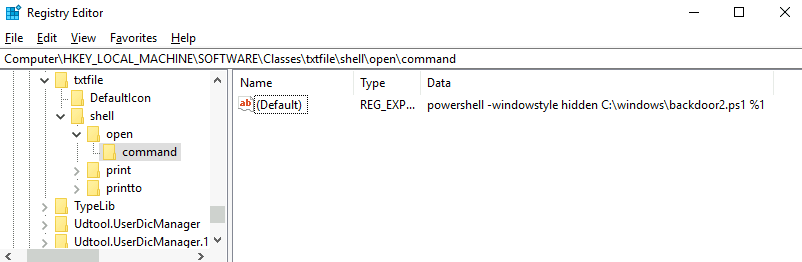

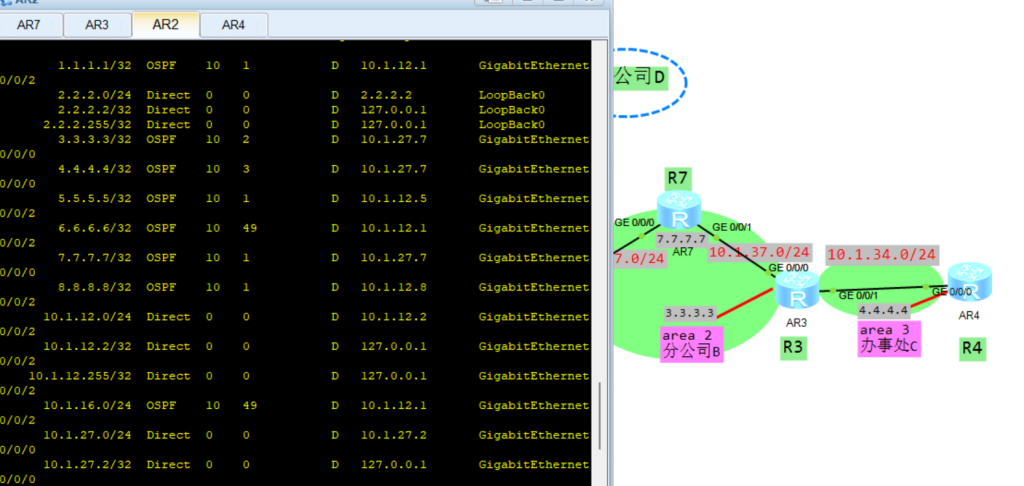

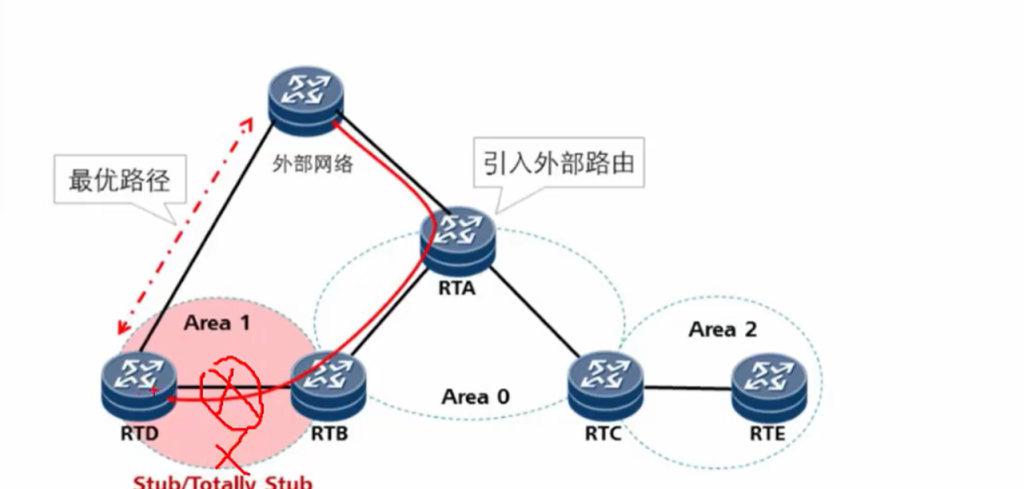

ospf虚链路:特殊情况下,分支单位不与骨干区域相连接。如下图,area 3 不直接与骨干区域相邻,除了abr其他学习不到该区域的路由。

注意到,area 0 一定是骨干区域

上图应该在R2和R3之间打上虚链路:

R2:ospf 1

area 2

vlink-peer 3.3.3.3 //R3的routerid

上图可见,已经学到了4.4.4.4的路由。

ospf邻居建立过程:

互相发送hello-邻居-泛洪LSA(拓扑、路由信息)-LSDB-运行spf算法-生成最优路由-路由表

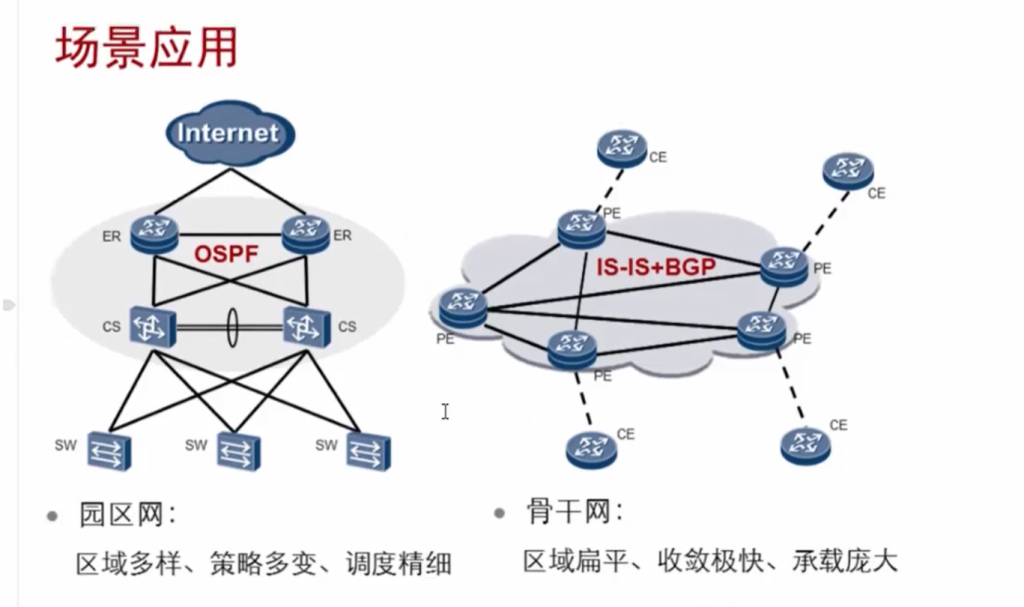

国家电网、运营商:isis

ospf和isis的应用场景

内部网关协议:ospf isis

外部网关协议:bgp(国家与国家之间)

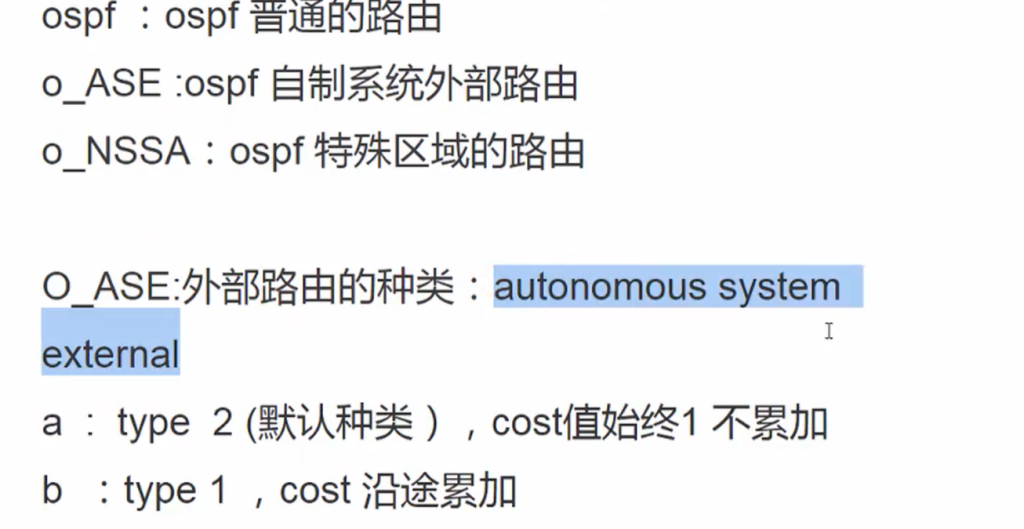

路由引入:目的:将静态路由引入ospf 或者将ospf引入BGP

如上图:R9运行的rip的路由,省总公司运行着OSPF路由,他们之间是相互学习不到路由的。因此需要引入路由。在R8(ASBR)上引入rip:

[R8]ospf1

[ospf1]import-route rip //即可

但是此时只是单向引入,要想R9也能学习ospf,在R8也引入ospf

[r8]rip 1

[r8-rip-1]import-route ospf 1 //将ospf区域的路由全部引入rip区域

外部引入的路由cost默认为1,而且不会累加。如果只有一个ASBR相当于只有一个出口,所以cost没必要累加,如果有两出口,就会开始累加。

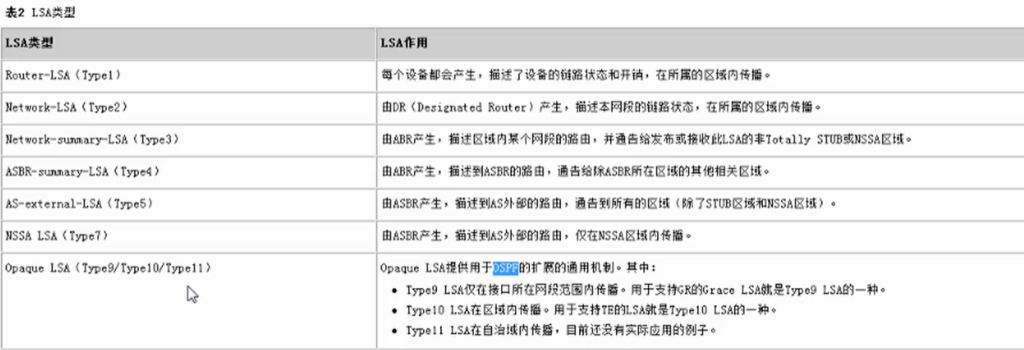

LSA:链路状态广告LSA 是 OSPF 路由器之间交换的信息单元,每个 LSA 包含了关于单个路由器或网络的详细信息。通过交换这些 LSAs,OSPF 路由器能够构建一个完整的网络拓扑图,并使用这个图来计算到达网络中任何位置的最短路径。

封装在LSU里面,有三张表:

1、邻居表:dis ospf peer brief

2、拓扑表(链路状态数据库):dis ospf lsdb

3、路由表:dis ip routing-table

LSA 1型:每个路由器都会发送,自报家门,只在所处的area传播。我是谁,接了谁,有哪些网段。

LSA 2型:只有DR发出,也在所处的area传播。告诉所有人一共有几个网段,通告DR的信息以及所有成员信息。

LSA 3型:ABR发出。可以穿越整个自洽区域(在各个ABR中转) ,在不同区域的ospf信息进行传递。代表网段路由信息。

LSA 4型:ABR进行通告,告诉自治系统ASBR的routeid

dis ospf lsdb

dis ospf lsdb asbr

LSA 5型:ASBR发出,引入其他自治系统的路由信息。

LSA 7型:nssa lsa 特殊区域,nssa的ASBR产生,不接收4、5型LSA

经过ABR后7型转5型 //7型就是披马甲

路由汇总:

在ABR/ASBR上进行路由汇总,将多个网段汇成1个网段:

6.6.6.0/24

6.6.7.0/24

6.6.8.0/24

汇总成6.6.0.0/20 //根据掩码

ospf 1

area 1

abr-summary 6.6.0.0 255.255.240.0 // 但这是在ABR上做的,如果是ASBR则为 asbr-summary 6.6.0.0 255.255.240.0

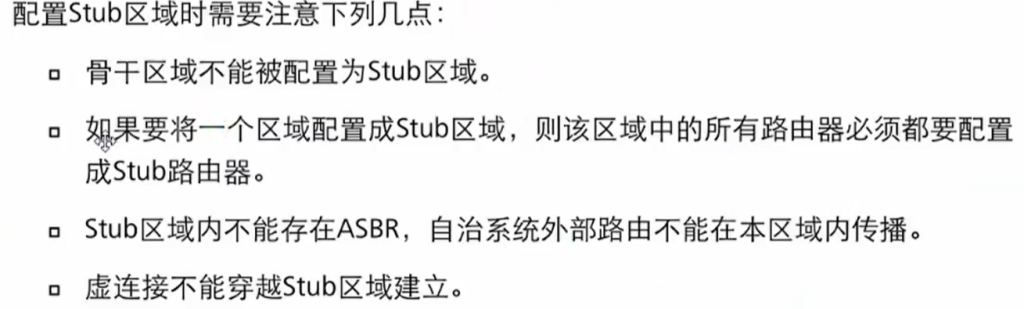

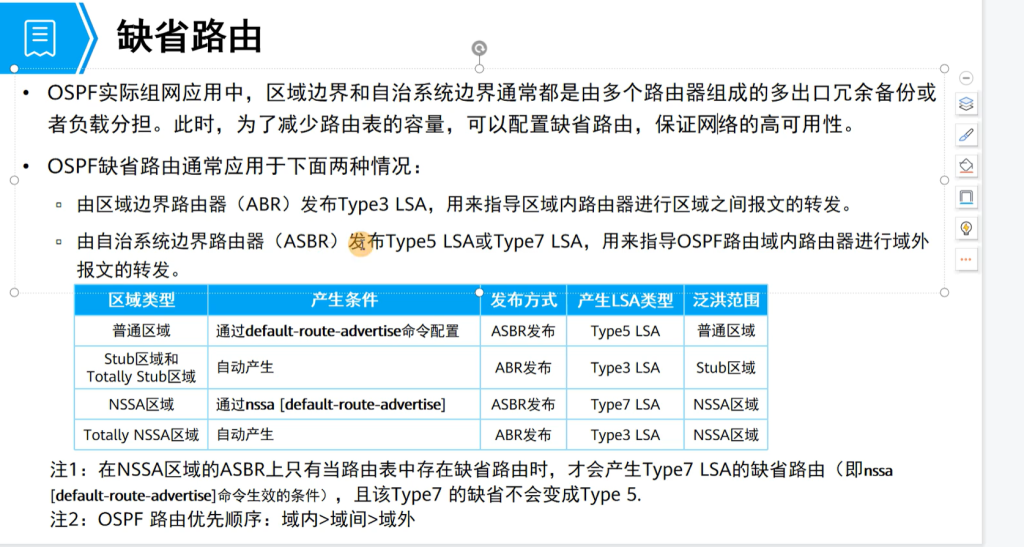

特殊区域:

1、stub:末节区域,不接收4、5型LSA

在area 中所有路由器都进行配置 [ospf -area-1]stub //所有设备都敲上

此时由于不接收4、5型lsa也就是不接收来自其他自治区域的LSA ,其他末节区域的路由将无法学习,但是依然能访问,原因是自动产生一条0.0.0.0 吓一跳为ASBR的缺省路由。

2、totally-stub:完全末节

[ospf-area1]stub no-summary //不接收3、4、5型LSA

3、NSSA型:不完全末节

4、totaly-nssa

不接收3、4、5 //在totaly-stub基础上 多了一个7转5而已

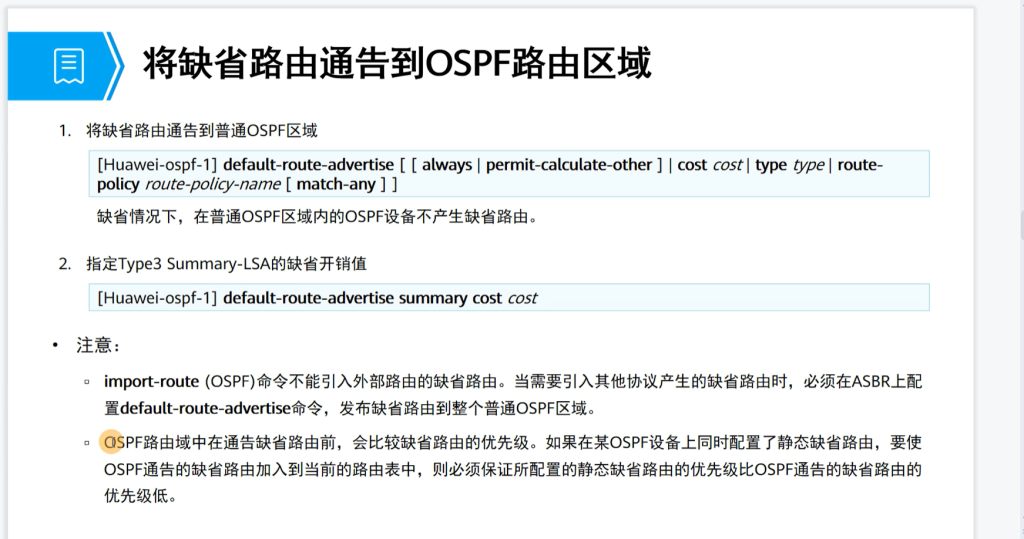

OSPF路由控制:

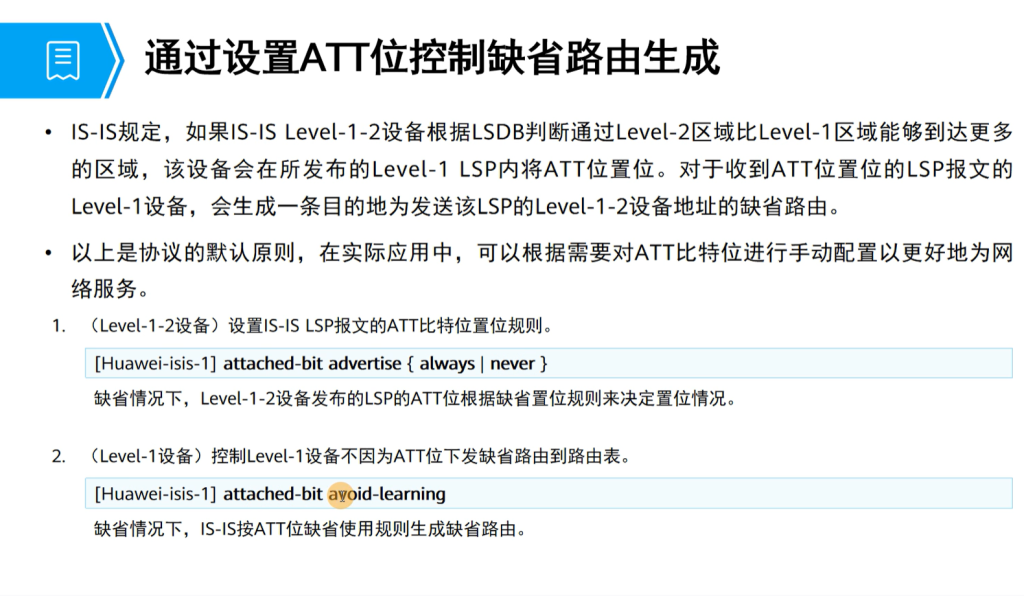

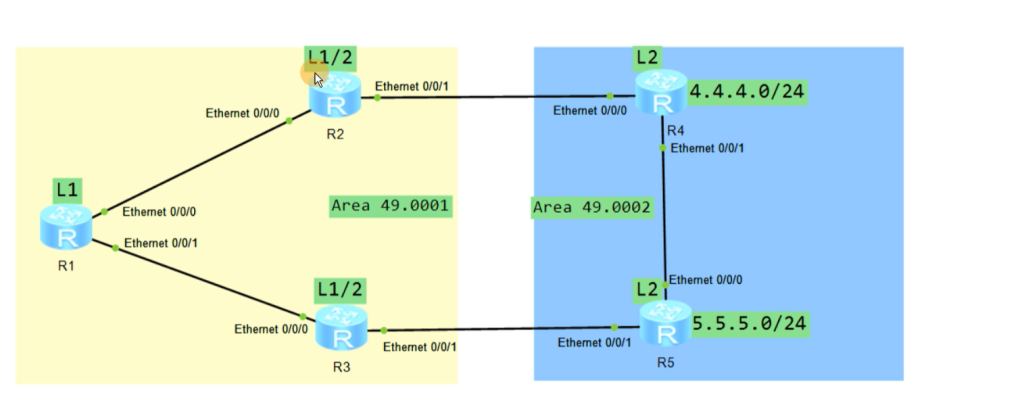

IS-IS:

若不同区域都是L2可以构成邻居,不同区域的L12 和L2也能形成L2的邻居。

ISIS路由计算:

如上图,R1想要学习 R4 R5的路由,需要R2 R3生成缺省路由。R2 R3会向R1发送 ATT(附加信息)置1.

ATT=1 的情况:

1、必须是L1/2设备

2、必须有L2邻居

3、必须能接受不同区域的LSP

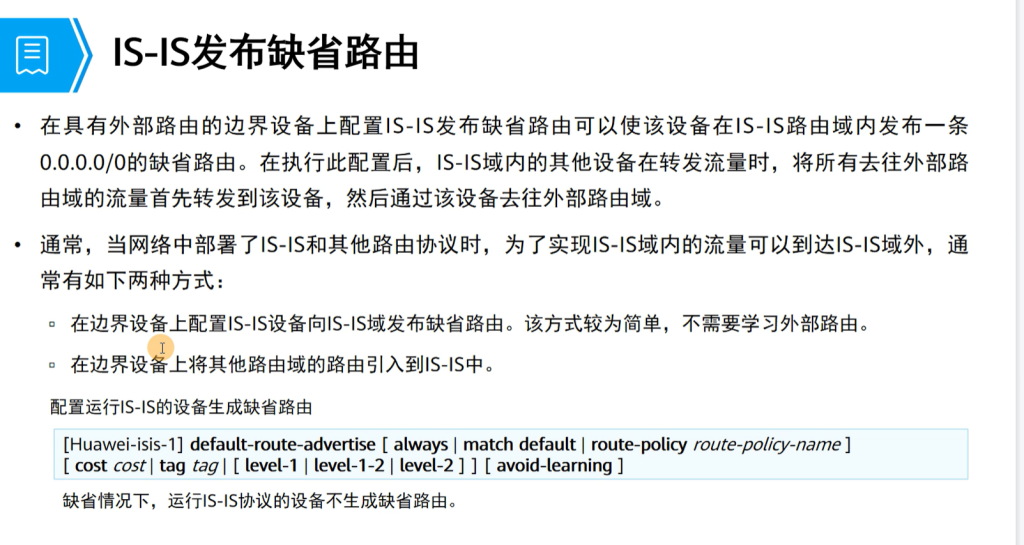

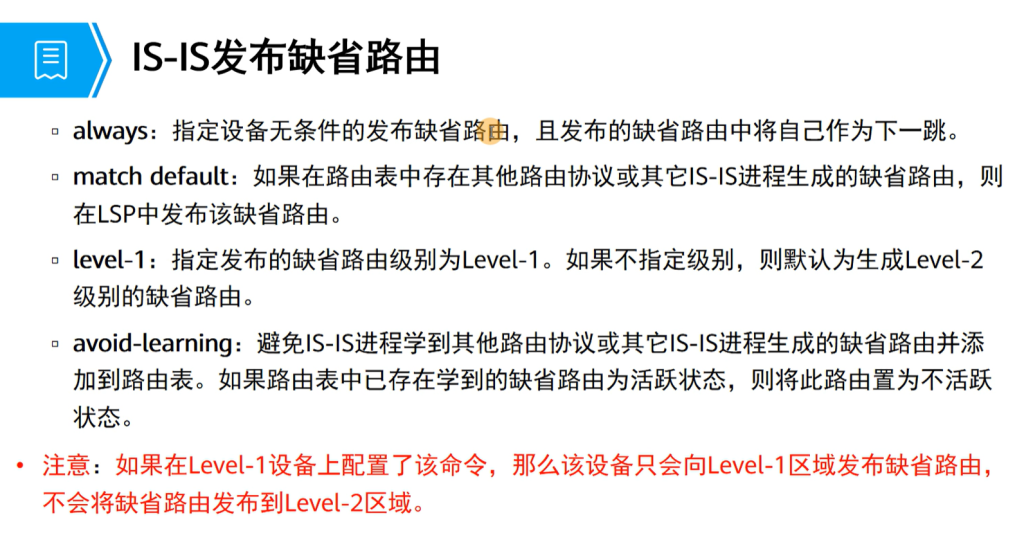

路由选择: